Im August und September dieses Jahres war ich größtenteils dazu gezwungen, von zu Hause aus zu arbeiten, was ich normalerweise nicht oft tue. Da mein normaler Alltag für gewöhnlich aus Pendeln, Weltenbummeln, Arbeit, Reden, Interviews und anderen alltäglichen Aufgaben besteht, stand mir die letzten zwei Monate demnach relativ viel freie Zeit zur Verfügung. Also habe ich angefangen zu lesen. Viel zu lesen. Dabei stieß ich, wie so oft, auf zahlreiche schlechte, gelegentlich aber auch auf sehr gute Nachrichten. Besonders gute Neuigkeiten gab es zum Thema „Kampf gegen Patent-Trolle“: Denn ein texanisches Bezirksgericht wies die Uniloc-Klage gegen Kaspersky Lab wegen „Verletzung des Patents US5490216“ zurück. Hierbei handelt es sich um das berüchtigte Patent, das seit den frühen 2000er Jahren Unruhe in die Herzen zahlreicher IT-Unternehmen gebracht hat, viele Patentanwälte äußerlich um Jahre hat altern lassen und die Brieftaschen von mehr als 160 (!) Unternehmen um einiges erleichtert hat – einschließlich Microsoft und Google.

Aber es gibt noch weitere ausgezeichnete Neuigkeiten!

Dank der gemeinsamen Bemühungen der IT-Industrie konnte dieses abscheuliche Patent für ungültig erklärt werden. Aber nicht nur die Nichtigerklärung an sich sollte gefeiert werden, sondern auch die Tatsache, dass die Ungültigkeitserklärung eine ernsthafte (wenn auch längst überfällige) Änderung im US-Patentsystem ankündigt. Natürlich wird das Ganze momentan nur „langsam aber sicher“ vonstattengehen; aber eine langsame Veränderung ist zumindest besser als gar keine; vor allem, wenn diese Veränderung eine globale Bedeutung hat: Endlich kann die IT-Industrie damit anfangen, sich die Patent-Parasiten vom Rücken zu schütteln, die lediglich die technologische Entwicklung behindern.

Wenn der Stein erst einmal ins Rollen kommt, werden Entwickler endlich freier in dem sein, was sie tun können – geschützt vor der Verfolgung von den Inhabern sinnloser Patente: solche, die abstrakte und manchmal himmelschreiend offensichtliche Dinge beschreiben, und in der Praxis nicht einmal angewendet oder lediglich zum „Melken“ der Entwickler ähnlicher Technologien verwendet werden.

Alles in allem liest sich die Geschichte von Patent 216 wie ein Thriller – sogar so sehr, dass ich mir überlegt habe, die Geschichte hier einfach noch einmal zu erzählen. Also holt euch einen Kaffee (oder noch besser – Popcorn) und setzt euch wieder hin, um im Anschluss mehr über die kurze Horrorgeschichte der Patent-Parasiten zu erfahren …

Uniloc Corporation wurde 1992 in Australien gegründet. Zu diesem Zeitpunkt widmete sich das Unternehmen mit der Entwicklung von IT-Sicherheitslösungen noch vollkommen sinnvollen und kreativen Aktivitäten. Noch im selben Jahr wurde eine der Unternehmenstechnologien zum Schutz vor Softwarepiraterie durch das US-Patent 5,490,216 geschützt.

Einige Jahre später nahm die Geschäftsentwicklung des Unternehmens jedoch eine drastische Wendung in eine völlig entgegengesetzte Richtung. Im Jahr 2003 gründete das Unternehmen ein Netzwerk von Tochtergesellschaften, die sich ausschließlich mit den „Angelegenheiten im Zusammenhang mit der Lizenzvergabe“ beschäftigten. Und prompt gingen sie auf einen der primären Marktgrößen los und reichten eine Klage gegen Microsoft wegen Verletzung des Patents 216 ein!

Bevor ich mit der Geschichte weitermache, möchte ich noch ein paar Worte zum Patent selbst verlieren …

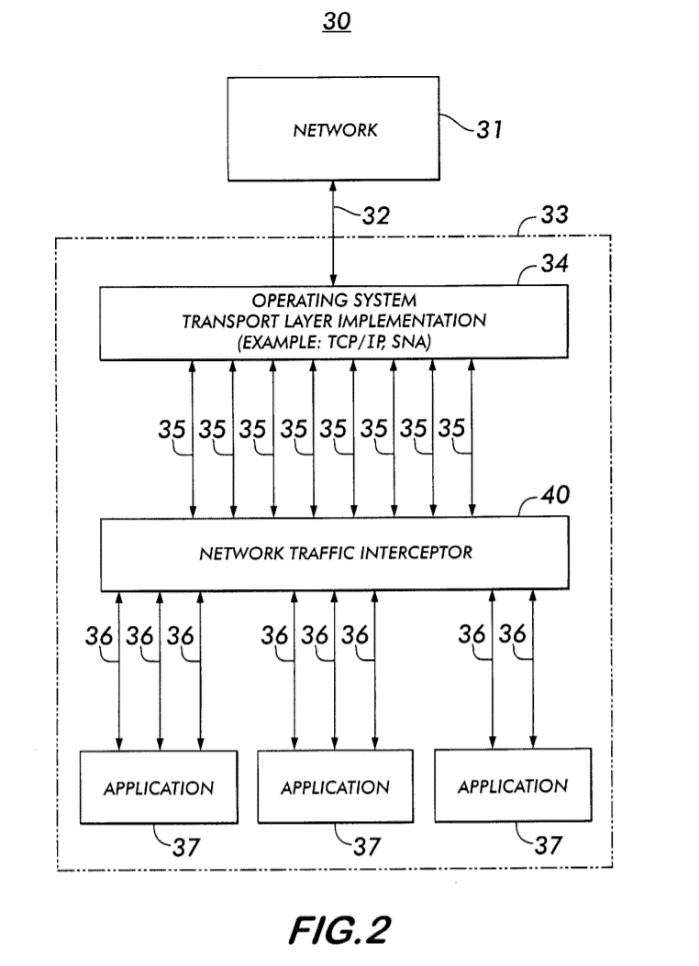

Das Patent deckt eine Software-Aktivierungsmethode ab, die verhindert, dass eine Softwarekopie auf einem anderen Gerät verwendet wird. Mit anderen Worten: es soll verhindern, dass eine Lizenz auf unzähligen Computern verwendet wird.

Der Aktivierungsprozess setzt sich auf Endverbraucherseite aus der Erstellung eines individuellen Identifikators, basierend auf Details wie Zeit, Seriennummer der Festplatte, Name und Adresse des Nutzers, Firmenname, Zahlungsinformationen und einer Reihe anderer Elemente zusammen. Ein individueller Identifikator, der denselben Algorithmus verwendet, wird auch auf Serverseite erstellt, der zum Vergleich der Identifikatoren an den Benutzer gesendet wird; wenn beide übereinstimmen, wird die Software aktiviert. Es war ein angeblicher Verstoß gegen diesen „patentierten Prozess“, für den letztlich alle Beteiligten zur Verantwortung gezogen wurden. Denn in Wirklichkeit vergleichen viele Unternehmen die Hashwerte dieser oder jener Daten, um Überprüfungen jeglicher Art durchzuführen.

Aber der Teufel steckte in den Details – Details, die die Beteiligten scheinbar ganze 15 Jahre nicht richtig überprüft hatten. Hätten sie das nämlich getan, hätten sie der Patent-Erpressung bereits vorher ein Ende gesetzt.

Also reichte Uniloc im September 2003 eine Klage gegen Microsoft ein. Das Verfahren lief bereits ganze sechs Jahre, als das Gericht im Jahr 2009 zugunsten von Uniloc entschied und dem Unternehmen einen Schadensersatz in Höhe von 388 Millionen US-Dollar zuerkannte. Nachdem beide Seiten zahlreiche Einsprüche gegen das Urteil eingelegt hatten, kam der Fall vor den Bundesgerichtshof. Nach der offiziellen Anhörung einigten sich Microsoft und Uniloc dann aber außergerichtlich auf eine unbekannte – wenn auch zweifellos hohe – Entschädigungssumme.

Ein Schlüsselmoment in dieser Patent-Oper war die Entscheidung des Gerichts im Jahr 2009. Denn fortan reichte Uniloc zahlreiche Klagen gegen verschiedene IT-Unternehmen ein. Darüber hinaus wurde das Unternehmen durch das Urteil dazu ermutigt, neue Patente aufzukaufen und erhielt so den Namen Patent-Troll-in-Chief. Warum auch langfristig viel Geld in Forschung und Entwicklung investieren, wenn man sich sein Geld auch deutlich einfacher verdienen kann? Also wurden die langjährigen Programmierer des Unternehmens von High-End-Patentanwälten abgelöst, die – der Patent-Troll-Vorlage folgend – Unternehmen der IT-Branche das Geld aus der Tasche zogen: Gelder, die für die Entwicklung nützlicher Produkte und Dienstleistungen hätten ausgegeben werden können.

Dem Patent-Troll in die Hände zu arbeiten, war die Reaktion vieler IT-Unternehmen, auf die es Uniloc abgesehen hatte. Angesichts des überzeugenden Beispiels der kostspieligen Microsoft-Niederlage bevorzugten es viele Beteiligte, den Troll außergerichtlich zu „ernähren“, ganz nach dem Motto: „Wenn Microsoft keine Chance gegen Uniloc hat, wird es bei uns mit Sicherheit nicht anders aussehen“. Aber dann, am 18. Oktober 2013, waren wir an der Reihe, und wurden wegen Patentverletzung von Uniloc angeklagt.

Diejenigen unter euch, die meine Communiqués bezüglich unserer Beziehungen zu Patent-Trollen verfolgen, werden sich wahrscheinlich an unser Motto erinnern: „Wir werden die Trolle bis zur letzten Kugel – ihrer letzten Kugel – bekämpfen.“ In der Tat würden wir Patenttrolle niemals außergerichtlich ernähren: denn das geht absolut gegen unsere Geschäftsphilosophie. So wird jeder Patentklage, die gegen uns eingereicht wird, einfach ruhig entgegengewirkt, bis wir einen Sieg erlangen. (Und in letzter Zeit haben wir herausgefunden, dass es besser ist, einen Gegenangriff zu starten, um die parasitären Tendenzen der Trolle im Keim zu ersticken, bevor sie überhaupt daran denken, uns einen Verletzungsanspruch zukommen zu lassen).

Auch dieser Fall war keine Ausnahme, also haben wir uns an die Arbeit gemacht …

Wir durchforsteten die gesamte Patentdokumentation und – oh Wunder – fanden signifikante Unterschiede zwischen unserer und der patentierten Technologie. Also bereiteten wir uns geduldig auf alle Phasen des Gerichtsverfahrens vor, indem wir sorgfältig unsere möglichen Schritte planten und unsere Beweisführung entsprechend austüftelten. Parallel dazu wurde ein Gerichtsverfahren zur Außerkraftsetzung des Patents im Patenamt der USA (USPTO) eingeleitet, das durch die Tatsache unterstützt wurde, dass der „Leahy-Smith America Invents Act“ bereits im Jahr 2011 verabschiedet wurde.

Später (im September 2012) wurden unter dem gleichen „America Invents Act“ zwei wichtige neue Verfahren zur Anfechtung der Gültigkeit eines Patents beim Patent Trial and Appeal Board (PTAB) verabschiedet: (i) das „Inter Parties Review“-Verfahren (IPR), nach dem der Patentanmelder (die Partei, die die Gültigkeit eines Patents in Frage stellt) eine „hinreichende Wahrscheinlichkeit“ für die Ungültigkeit des besagten Patents nachweisen kann; und (ii) das Post-Grant-Review-Verfahren (PGR) zur Außerkraftsetzung von kürzlich (innerhalb der letzten neun Monate) erteilten Patenten, sofern der Patentanmelder die Ungültigkeit als „eher wahrscheinlich als unwahrscheinlich“ nachweisen kann! (Ja, diese semantischen Besonderheiten der US-amerikanischen Gesetzgebung können manchmal sehr verwirrend sein :))

Im Vergleich zu standardmäßigen Patentklageverfahren sind diese neuen Verfahren deutlich schneller (~ ein Jahr statt zweieinhalb Jahre), billiger (rund 250.000 US-Dollar statt 1,5-2 Millionen US-Dollar) und – am wichtigsten – einfacher und professioneller: IPR/PGR-Urteile werden von professionellen Patentexperten und nicht von einer Jury getroffen; darüber hinaus werden die Patent-Formeln sorgfältiger untersucht und die erforderliche Argumentationsebene ist deutlich niedriger („Wahrscheinlichkeit“).

An dieser Stelle könnte man meinen, dass diese neuen Regulierungsmechanismen die Patenttrolle ein für alle Mal aus dem Konzept gebracht haben. Aber nicht so schnell! …

Beide Verfahren erwiesen sich in der Praxis als deutlich komplexer als angenommen; diese Tatsache, gepaart mit ihrer unerprobten Neuheit, machte ihre Anwendung zu Beginn recht langsam, und die Ergebnisse, die sie brachten, waren etwas vage. Dennoch nutzten viele Firmen die Möglichkeit und setzten die Verfahren bei ihren Versuchen, Patente zu entkräften, ein; und das spielte eine positive Rolle: die Tatsache, dass Patent-Trolle von allen Seiten und mit unterschiedlichen Argumenten angegriffen wurden, erhöhte die Erfolgschancen erheblich. Oh, und da wir gerade von Erfolg reden, machen wir einen kurzen Sprung ins Jahr 2016, in dem das legendäre Patent ‚216 endlich als ungültig erklärt wurde.

Die Antragsteller konnten dem PTAB beweisen, dass die Priorität des Patents mit dem Stichtag der US-amerikanischen Patentanmeldung (21. September 1993) bestimmt werden sollte, nicht mit der vage verfassten australischen Patentanmeldung (ja, um ein Patent in den USA zu erhalten, kann die Priorität eines Patents oder einer Anmeldung, die in einem anderen Land eingereicht wurden, verwendet werden). Warum? Weil die australischen und US-amerikanischen Anmeldungen in diesem Fall nicht identisch waren. In der australischen Anmeldung fehlte die Offenlegung der entsprechenden Schlüsselelemente (für deren Verletzung Microsoft allerdings erfolgreich verklagt wurde)! Später wurde dann ein früheres Patent präsentiert, das eine Methode zur Erstellung von individuellen Identifikatoren zum Schutz vor Softwarepiraterie abdeckte, und als letzter Nagel im Sarg der Gültigkeit von Patent ‚216 diente.

Wenn ihr denkt, die Geschichte endet hier, habt ihr falsch gedacht!

Patentanwälte mussten weitere zwei Jahre warten, bis das Urteil nach Einspruch von Uniloc (ja, die Trolle fechteten die Verfassungsmäßigkeit der neuen Außerkraftsetzungsverfahren an) und die Entscheidung des Obersten Gerichtshofs gefällt wurden. Aber wie heißt es so schön: Ende gut, alles gut.

Der Einspruch wurde abgelehnt und der Oberste Gerichtshof bestätigte die Verfassungsmäßigkeit der PTAB-Verfahren. Endlich! Ich glaube, wir bewegen uns nach und nach auf eine neue Ära in der Patentierung zu. Eine Ära, die darauf ausgerichtet ist, das geistige Eigentum von echten Erfindern, Entwicklern und Technologieunternehmen zu schützen, die uns durch ihre Innovationen echte Fortschritte bringen. Eine Ära mit neuen, fairen Regeln zum Schutz von Technologien – ohne abstrakte und offensichtliche Ideen oder Algorithmen. Die Patentierbarkeit von Erfindungen erfordert heute weitaus mehr als nur generische Darstellungen abstrakter Ideen.

Diese neuen Entwicklungen und Praktiken in der Patentindustrie bringen die dringend erforderliche Gewissheit, die bereits seit Langem überfällig war: endlich geht die Travestie der Justiz, die auch als „Patent-Trolling“ bezeichnet wird, zu Ende. Ob wir es allerdings ganz bis zum Ende schaffen? Wir werden sehen!

In der Zwischenzeit möchte ich diesen Beitrag mit einem Zitat von Winston Churchill beenden, das die momentane Situation in der Patentwelt wohl am besten beschreibt: „Dies ist nicht das Ende. Es ist nicht einmal der Anfang vom Ende. Aber es ist, vielleicht, das Ende des Anfangs.“

![YOU CAN NEVER GET TOO MANY AWARDS. SEE 1ST COMMENT FOR ENGLISH ⏩

"А из нашего окна страна Австрия видна!" - практически (с). Но в этих австриях я был не смотреть из окна, а по многочисленным деловым делам, первое из которых - лично получить несколько важных наград и множество сертификатов от независимой тестовой лаборатории AV-Comparatives.

Это далеко не первая наша награда. Скажу больше - на протяжении последних десяти лет по результатам независимых тестов к нам даже близко ни один конкурент не подобрался. Но почему тогда такое внимание конкретно к этой победе? Ответ простой: густопопсовый геополитизм. В наше весьма геополитически [очень мягко говоря] непростое время... Ну, если отбросить все казённые слова, то будет, как в известном анекдоте про поручика Ржевского. В той самой истории, когда ему указали повторить свою фразу без матерщины. На что тот ответил: "Ну, в таком случае я просто молчал".

Так вот, в наше "поручико-ржевско-молчаливое время" участвовать и получить первые места в европейских тестах - это за пределами научной и ненаучной фантастики. Что в целом совпадает с одной из основных парадигм моей жизни: "Мы делаем невозможное. Возможное сделают и без нас" (с). Большими трудами и непомерными усилиями - да! Это можно! Мы заделали такие продукты, такие технологии, такую компанию - что даже в непростое время нас и в Европах знают, уважают, любят и пользуются. Ура!](https://scontent-iad3-2.cdninstagram.com/v/t51.29350-15/430076034_1096357205018744_692310533755868388_n.heic?stp=dst-jpg&_nc_cat=103&ccb=1-7&_nc_sid=18de74&_nc_ohc=XLII-tX29aoAX80SM4u&_nc_ht=scontent-iad3-2.cdninstagram.com&edm=ANo9K5cEAAAA&oh=00_AfBINCtkZ3-r_aTvdSC36JELI05V6PuBnMWs672PK3GsBQ&oe=65E63D48)