13 Mrz 2020

I-Antivertrauen: Es ist Zeit, Ihr Entscheidungsrecht zurückzuerlangen

Seit jeher kämpfen wir bei Kaspersky gegen Ungerechtigkeit – und werden dies auch in Zukunft weiter tun. Und dazu gehört auch der Kampf gegen Ungerechtigkeit im großen Ausmaß.

So konnten wir beispielsweise 2017 eine Vereinbarung mit Microsoft erzielen, die das Unternehmen ermutigte, seinem eigenen Antivirenprodukt keine unfairen Vorteile mehr zu gewähren. Sicher, Microsoft ist ein moderner Goliath. Aber wir sind ein moderner David! Und das müssen wir auch sein. Denn irgendjemand muss ja den Giganten ab und zu die Stirn bieten, wenn diese anfangen, ihr Gewicht auf unfaire Weise in die Waagschale zu werfen.

Im letzten Jahr mussten wir für einen weiteren Kampf erneut die Boxhandschuhe aus dem Schrank holen, (wieder in einer Kartellangelegenheit), aber dieses Mal mit einem anderen Goliath: Apple.

Aber zunächst ein kurzer Rückblick:

Die glorreichen Tage…

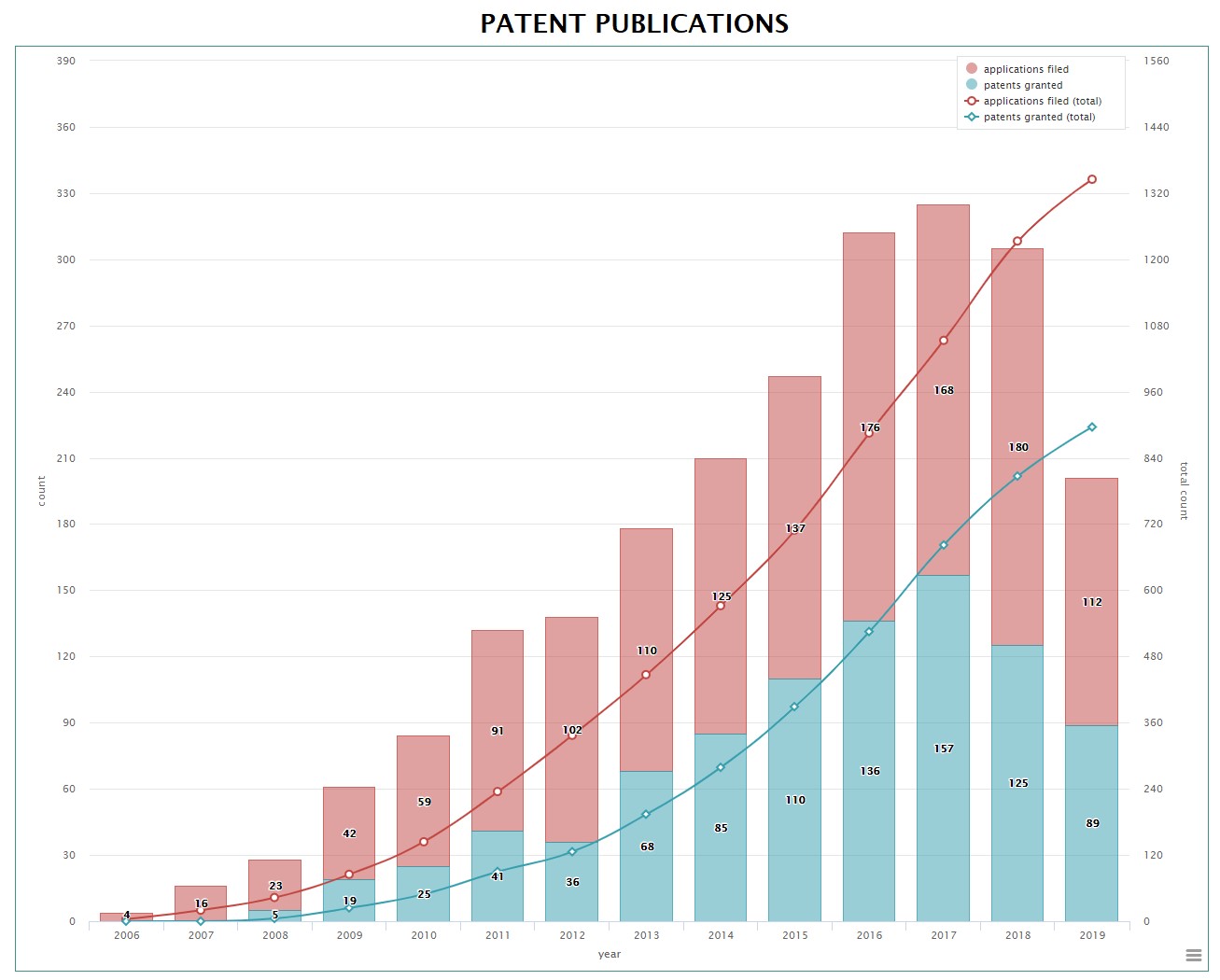

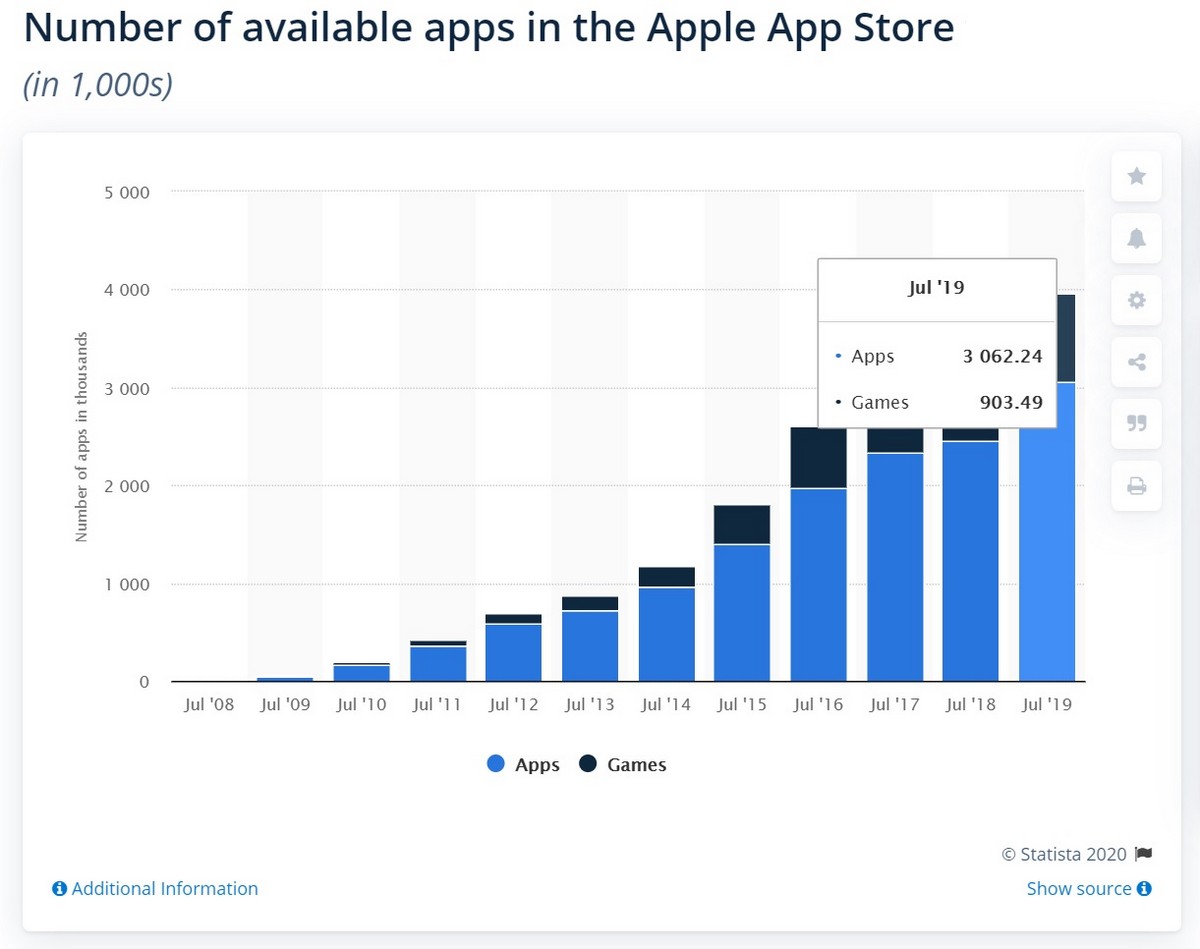

Im Jahr 2008 eröffnete Apple nach den außergewöhnlichen Erfolgen des iPhones seinen App Store. Und um dessen „Regale“ zu füllen, lud das Unternehmen unabhängige Entwickler dazu ein, diesen als Plattform für den Verkauf ihrer iOS-Software zu nutzen. Diese unabhängigen Entwickler sprangen sofort auf dieses Angebot an und brachten Tausende von Apps im Schlepptau mit sich (im Schnelldurchlauf: 12 Jahre sind vergangen und es gibt jetzt buchstäblich Millionen). Benutzer auf der ganzen Welt waren mit dieser Wahl zufrieden, sowohl Apple als auch die unabhängigen Entwickler machten ordentliche Gewinne, alles war gut, es herrschte Frieden und Harmonie, und es sah aus, als würden alle glücklich bis ans Ende ihrer Tage leben.

Allerdings ist Business nunmal Business.. Letztendlich existieren Apple sowie alle kommerziellen Unternehmen in erster Linie, um Gewinn zu machen. Apple begann deshalb mit der Ausweitung seiner Produkte. Das Unternehmen schuf weitere i-Gadgets, alle Arten von Dienstleistungen und vieles mehr. Trotzdem sehnte sich Apple nach mehr. Damals richtete Apple den Blick auf die Märkte der iOS-Anwendungen, die von unabhängigen Entwicklern im eigenen App Store erstellt wurden.

Zurück ins Jahr 2020

Ich habe großen Respekt vor Apple. Das Unternehmen hat ein erfolgreiches Geschäftsmodell geschaffen, das von vielen beneidet und nachgeahmt wird. Ich beneide es weder, noch ahme ich es nach, und ich stimme mit vielen Richtlinien Apples (in erster Linie in Sachen Cybersicherheit) nicht ganz überein, aber das bedeutet nicht, dass ich es weniger respektiere (auch wenn ich persönlich keine Apple-Produkte verwende). Wir arbeiten seit vielen Jahren in verschiedenen Bereichen mit Apple zusammen und bis vor kurzem war dies eine Partnerschaft auf Augenhöhe.

Wie Zehntausende andere unabhängige Entwickler erstellen wir nützliche iOS-Apps, die die Attraktivität der Plattform insgesamt erhöhen. Zusammen mit Apple hatten wir ein gewinnbringendes Geschäft, doch am Ende des Tages waren es immer noch die Benutzer, die am meisten davon profitierten (da sie mit immer nützlicheren Apps versorgt wurden). Allen ging es gut. Doch dann wurde auf einmal alles anders. Ende 2018, kündigte Apple mit der Veröffentlichung von „Screen Time“ seinen Kreuzzug gegen unabhängige Entwickler an.

Wettbewerb ist gut, denn Wettbewerb funktioniert zum Wohle des Nutzers. In diesem Fall: mehr Apps, bessere Apps, abwechslungsreichere Apps, mehr Auswahl (und keine Entwickler, die sich nicht auf der Spitze der App-Store Charts ausruhen können)! Aber damit Wettbewerb existieren kann, muss es auch gleiche Wettbewerbsbedingungen geben, d.h. faire Regeln und zwar für alle. Doch diese Chancengleichheit und dazugehörige Wettbewerb wurde von Apple zerstört. Lassen Sie mich Ihnen erzählen, wie genau es dazu gekommen ist.

Die iStory, die schwer zu glauben ist

Screen Time ist in einen reifen Markt eingestiegen, in dem bereits Dutzende von unabhängigen Entwicklern tätig waren. Der App Store bot eine große Anzahl von Apps an, die Kindersicherung, Zeitmanagement und andere damit zusammenhängende Aufgaben ermöglichten. Und genau hier beginnt der Wahnsinn.

Apple monopolisierte unerwartet eine breite Palette kritischer Funktionen, indem es sie für andere Entwickler einfach abschaltete!

Wie soll beispielsweise eine Kindersicherungsapp ohne konfigurierbare Profile, ohne die Möglichkeit, URL-Adressen zu filtern, ohne Anwendungskontrolle und ohne vollwertige Geolokalisierung auskommen? Das stimmt: Das kann sie nicht! Aber wenn es sich um eine Kindersicherungsapp von Apple handelt, dann geht’s, denn keine dieser kritischen Funktionen wurde in Apples nativen Anwendungen eingeschränkt! Apples Apps spielen also nach eigenen Regeln, während andere Apps striktere Regeln befolgen müssen..

Natürlich wurde dieser mutige, seltsame Schritt unter dem Deckmantel der „Privatsphäre- und Sicherheitsbedenken“ unternommen, aber („war ja klar“), dass diese Bedenken sehr schnell erkannt und der Schwindel aufgedeckt wurde.

Als Nächstes begann Apple, Entwickler aus dem App Store zu verbannen, die Genehmigung neuer Software-Builds zu verzögern und neue inakzeptable Anforderungen und Bedingungen einzuführen. Einige Apps wurden abgeschaltet, während andere in ihrer Funktionalität eingeschränkt wurden und sie deshalb unbrauchbar machte. Einige unabhängige Entwickler beschlossen aber, sich zu wehren. Einschließlich uns. Die Entwickler schlossen sich zu einer Vereinigung zusammen, um gemeinsam mit Apple faire Regeln für alle zu erreichen, während einige von ihnen bei den regionalen Kartellbehörden Beschwerden einreichten und eine öffentliche Kampagne in der Presse und in den sozialen Medien starteten.

Dann, im Juni 2019, sah es so aus, als ob Apple auf die Bremse getreten und sogar den Rückwärtsgang eingelegt hätte. Tatsächlich aber war es ein rein taktisches Manöver, um einen Ausdruck des guten Willens vorzutäuschen und das in keiner Weise dazu beigetragen hat, das Problem der Gleichberechtigung aller, einschließlich Apple selbst, zu lösen.

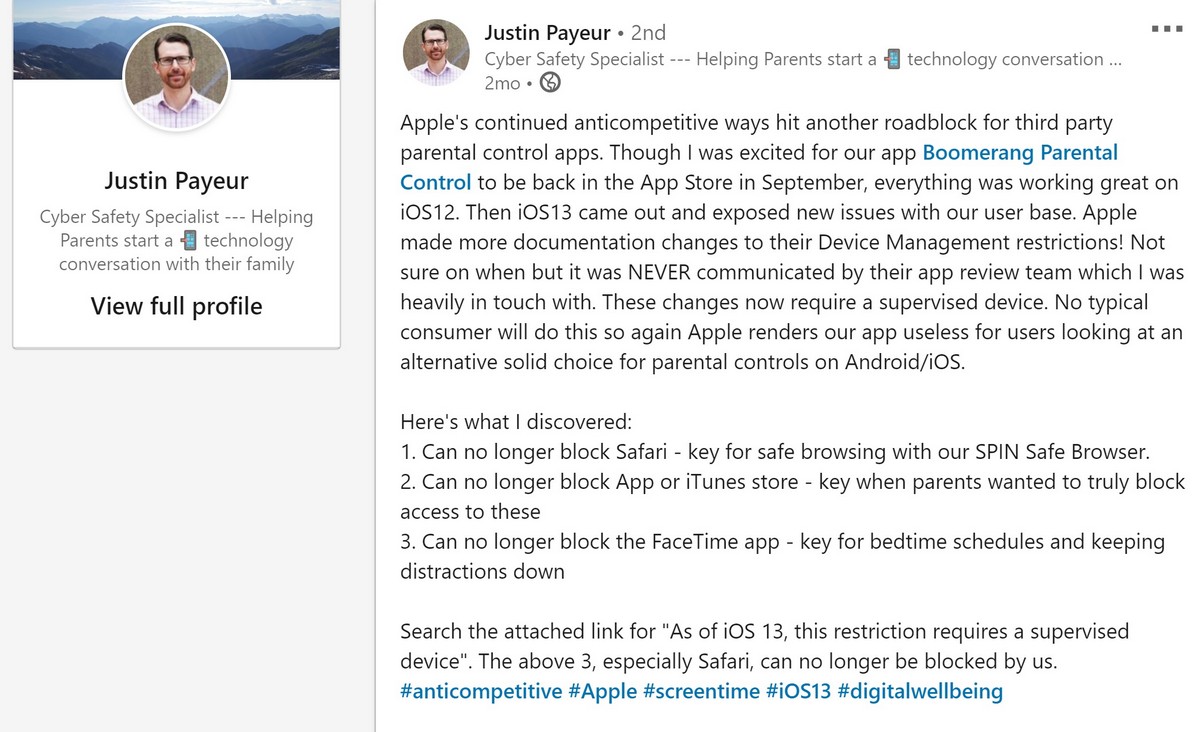

Dann wurde iOS 13 veröffentlicht… mit weiteren Einschränkungen, um das Ökosystem noch stärker zu treffen!

Lassen Sie mich Ihnen ein Beispiel dafür geben, wie sich diese „Innovationen“ von iOS auf unsere Kindersicherungsapp „Kaspersky Safe Kids“ auswirkten.

Erstens: Apple lädt und aktiviert die App „Bildschirmzeit“ automatisch auf den Geräten bei der Installation der neuen Version von iOS, auch wenn der Benutzer bereits eine ähnliche Anwendung an Bord hat. Ich weiß nicht, wie es Ihnen geht, aber das klingt für mich nicht gerade nach „freier Wettbewerb“. Es sieht eher nach dem Gegenteil aus: Eindringen in Märkte, auch bekannt als „Marktverdrängung“ oder „Markteinverleibung“, auch bekannt als „die Party crashen“, d.h. – ungebeten.

Zweitens erlauben es die neuen Funktionen von iOS 13 jetzt, dass ein Kind die Safe Kids App einfach löschen kann (d.h. eine vollständige Aufhebung der Bedeutung von „Kindersicherung“) und auch Websites über Safari ansehen kann (es ist unmöglich geworden, den Browser zu verstecken), anstatt über den eingebauten sicheren Browser, der das Filtern unerwünschter Inhalte erlaubt. Unglaublich aber wahr!

Drittens haben die Änderungen des Zugriffs auf die Geolokalisierung eines Geräts den Eltern die Möglichkeit genommen, den Standort ihres Kindes zu verfolgen! (Nein. Ich denke mir das nicht gerade aus!. Und Apple hat das alles im Namen der Sicherheit gemacht, Sie erinnern sich noch, ja?!)

Aber warten Sie – jetzt kommt sprichwörtlich die Crème de la Crème! Sind Sie bereit?

Alle Funktionen, die unabhängigen Entwicklern verboten wurden, bleiben völlig in Ordnung und zugänglich für… TADA, SIEHE DA, Apple!

iFrechheit in dieser Größenordnung konnte einfach nicht unbemerkt bleiben

Ermutigend ist jedoch, dass das Problem nicht unbemerkt geblieben ist. Es hat auf den allerhöchsten judikativen Ebenen der ganzen Welt Widerhall gefunden. Im US-Senat wurde vorgeschlagen, Apple und anderen großen Unternehmen zu verbieten, ihre eigenen Apps auf ihren eigenen Marktplätzen zu platzieren, da sie standardmäßig Präferenzen für ihre eigenen Produkte schaffen werden.

In Russland wurde ein Kartellverfahren eingeleitet. In der EU befindet man sich noch in der Voruntersuchungsphase. In der Tat kommen langsam aber sicher die negativen Folgen dieses Wettbewerbsrückgangs an die Oberfläche. „Bildschirmzeit“ steht sogar wegen seiner Funktionsmängel (selbst mit seiner funktionalen Überlegenheit, da die Funktionalität aller Konkurrenten eingeschränkt wurde!) bei den Verbrauchern in der Kritik. Um das Problem zu umgehen und um Kinder zu schützen, sehen einige unabhängige Entwickler zurzeit die einzige Möglichkeit für Verbraucher darin, auf Android umzusteigen.

Und nun zu diesen angekündigten Nachrichten, die ich Ihnen versprochen habe…

Ich bin mir noch nicht sicher, ob das eine gute Nachricht ist oder nicht, aber zumindest etwas Bewegung muss eine gute Sache sein. Wir haben versucht, für die Chancengleichheit aller zu kämpfen. In diesem Frühjahr wird der Föderale Antimonopoldienst Russlands sein Urteil über unsere Behauptung bezüglich des Missbrauchs der marktbeherrschenden Stellung von Apple und der Schaffung unrechtmäßiger Wettbewerbsvorteile für „Bildschirmzeit“ erlassen. Fast alle Argumente und Beweise in dem Verfahren sind bereits vorgelegt worden. Für uns war es ein sehr langer, komplexer Prozess (Details finden Sie hier), der sehr viel Zeit, Mühe und Geld Kraft gekostet hat. Aber wir haben unsere Position gut erklärt, und ich habe die Hoffnung, dass die Entscheidung zu unseren Gunsten ausfallen wird. Drücken Sie uns die Daumen…

Als Jobs das Sagen hatte, gab es so etwas nicht

Wissen Sie, was mich bei diesem Kreuzzug von Apple gegen seine unabhängige Entwickler zum Nachdenken bringt? Ein Kampf des iOS-Ökosystems gegen das App Store-Ökosystem! Apple absorbiert nach und nach die saftigsten, profitabelsten Märkte der unabhängigen Entwickler. Und es sieht um so unappetitlicher aus, da die iOS-Plattform dank des App Store zur Geschäftsgrundlage des Unternehmens geworden ist. Ohne den App Store hätte Apple nur ein weiteres gescheitertes Projekt gehabt, und zwar die Art von Projekten, von denen es in der Geschichte des IT-Geschäfts viele gegeben hat.

Das alles erinnert mich ein wenig an den berüchtigten Brief von Steve Jobs, der den „heiligen Krieg“ gegen Google ankündigte; insbesondere an diesen Satz darin: „Bündeln Sie alle unsere Produkte, damit wir die Kunden noch mehr in unser Ökosystem einbinden können“.

Wahrscheinlich weiß nur Herr Jobs selbst genau, was er damit gemeint hat. Aber obwohl er ursprünglich gegen Apps von Drittanbietern für das iPhone war (er änderte später seine Meinung), habe ich keinen Zweifel daran, dass zu seinen größten Erwartungen die Erwartungen gehörten, die er an unabhängige Entwickler stellte: dass sie mit ihrer Inspiration und ihren Ressourcen dazu beitragen, das für Apple beste Ökosystem zu schaffen. Und eines ist sicher: Jobs hätte es Apple nicht erlaubt, sich in einen selbstverherrlichenden Diktator zu verwandeln und sich gegen genau die Entwickler zu wenden, die Apple geholfen haben und sie gänzlich zu diskriminieren.

Ich habe es schon einmal erwähnt, aber ich sage es noch einmal: Ich respektiere Apple. Und ich habe das Gefühl, dass es keine Probleme in unseren Beziehungen gibt, die wir nicht lösen können. Apple könnte sich für einen vernünftigen Kompromiss entscheiden und die ungerechten Spielregeln überdenken. Dies würde Apples Plattform noch stärker machen, indem es unabhängigen Entwicklern erlauben würde, vollwertige Anwendungen zur Verfügung zu stellen, um den Bedürfnisse der Millionen von Benutzern gerecht zu werden.

Bitte unterstützen Sie uns in diesem Kampf, auch um Ihretwillen. Sie haben nämlich ein Recht darauf, Ihre Rechte zu schützen, ein Recht darauf, sich zu entscheiden, was Sie haben wollen und was nicht und nicht das, was ein großes Unternehmen als beste Lösung für Sie entscheidet! Bleiben Sie auf dem laufenden. Bald bin wieder zurück und berichte Ihnen über das Urteil der russischen Kartellbehörde, sobald es vorliegt.

![YOU CAN NEVER GET TOO MANY AWARDS. SEE 1ST COMMENT FOR ENGLISH ⏩

"А из нашего окна страна Австрия видна!" - практически (с). Но в этих австриях я был не смотреть из окна, а по многочисленным деловым делам, первое из которых - лично получить несколько важных наград и множество сертификатов от независимой тестовой лаборатории AV-Comparatives.

Это далеко не первая наша награда. Скажу больше - на протяжении последних десяти лет по результатам независимых тестов к нам даже близко ни один конкурент не подобрался. Но почему тогда такое внимание конкретно к этой победе? Ответ простой: густопопсовый геополитизм. В наше весьма геополитически [очень мягко говоря] непростое время... Ну, если отбросить все казённые слова, то будет, как в известном анекдоте про поручика Ржевского. В той самой истории, когда ему указали повторить свою фразу без матерщины. На что тот ответил: "Ну, в таком случае я просто молчал".

Так вот, в наше "поручико-ржевско-молчаливое время" участвовать и получить первые места в европейских тестах - это за пределами научной и ненаучной фантастики. Что в целом совпадает с одной из основных парадигм моей жизни: "Мы делаем невозможное. Возможное сделают и без нас" (с). Большими трудами и непомерными усилиями - да! Это можно! Мы заделали такие продукты, такие технологии, такую компанию - что даже в непростое время нас и в Европах знают, уважают, любят и пользуются. Ура!](https://scontent-iad3-2.cdninstagram.com/v/t51.29350-15/430076034_1096357205018744_692310533755868388_n.heic?stp=dst-jpg&_nc_cat=103&ccb=1-7&_nc_sid=18de74&_nc_ohc=XLII-tX29aoAX80SM4u&_nc_ht=scontent-iad3-2.cdninstagram.com&edm=ANo9K5cEAAAA&oh=00_AfBINCtkZ3-r_aTvdSC36JELI05V6PuBnMWs672PK3GsBQ&oe=65E63D48)