29 Sep 2014

Die Evolution von OS-X-Schadprogrammen.

Gibt es Schadprogramme für Macs und OS X?

Oh, ja. Doch aus irgendeinem Grund habe ich über dieses Thema schon länger nicht mehr gesprochen… Das letzte Mal war vor zweieinhalb Jahren. Ja, so lange ist es her, dass der Flashback-Wurm sein Unwesen trieb und weltweit 700.000 Macs infizierte. Die Sicherheitsbranche hat viel Wirbel darum gemacht (und das Flashback-Botnet recht schnell geschlossen), doch seitdem – ist es recht still… Es mag einigen so vorkommen, dass seit damals auf der Mac-Schadprogramm-Front nichts mehr los ist und kein Stückchen iSchädling die ruhigen Wasser der Apple-Bucht gestört hat…

Aber das ist falsch…

Sicher, wenn Sie die Bedrohung durch Schadprogramme auf verschiedenen Plattformen vergleichen, steht mit viel Abstand ganz oben, so wie immer, die weitverbreitetste Plattform – Microsoft Windows. Weit dahinter liegt Android – immer noch relativ neu. Tja, in den vergangenen drei Jahren bombardierten die Cyberganoven den armen, kleinen, grünen Roboter mit immer mehr Schädlingen. In der Zwischenzeit gab es in der Welt der iPhones und iPads, abgesehen von sehr seltenen Cyberspionage-Angriffen, kaum erfolgreiche Attacken (obwohl einige exotische Methoden angewendet wurden). Mit Macs ist es recht ähnlich – auch hier ist es, verglichen mit anderen Plattformen, recht friedlich; doch in letzter Zeit gab es… einige Unruhe – über die ich in diesem Beitrag sprechen möchte.

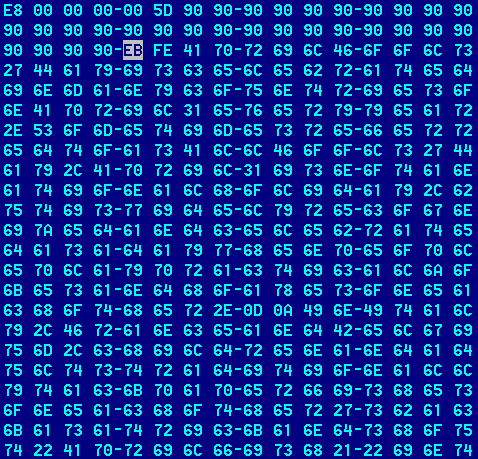

Doch zunächst kurz ein paar Zahlen – so eine Art Zusammenfassung:

- Die Zahl der neuen Mac-Schadprogramme, die in den letzten Jahren entdeckt wurden, geht in die Tausende

- In den ersten acht Monaten des Jahres 2014 wurden 25 verschiedene Mac-Schadprogrammfamilien entdeckt

- Die Wahrscheinlichkeit, dass ein ungeschützter Mac von Mac-spezifischen Schädlingen infiziert wird, ist um drei Prozent gestiegen

Im Jahr 2013 entdeckte @kaspersky ~1.700 Schädlinge für OS XTweetRead on: Die Evolution von OS-X-Schadprogrammen.