2 Feb 2022

1,4 Milliarden US-Dollar Schadensersatz: Ein Wendepunkt für Cyberversicherer

Hallo!

Seit meiner letzten iNews-Veröffentlichung, aka Cyber-News von der dunklen Seite, ist bereits einige Zeit vergangen. Mit dem heutigen Beitrag möchte ich dieser Artikelreihe neues Leben schenken, um Sie, meine Leser, mit den besten Highlights atemberaubender Cyber-Infos zu versorgen, von denen Sie vermutlich nichts in Ihren üblichen Nachrichtenquellen erfahren würden…

In diesem Artikel soll es ausnahmsweise nur um ein einziges Highlight gehen – das es dafür aber in sich hat!

Hier eine kurze Zusammenfassung zur Orientierungshilfe: Nach einem langwierigen Gerichtsverfahren in den USA gewinnt der Pharmariese Merck eine Schadensersatzklage in Höhe von 1,4 Milliarden US-Dollar gegen seine Versicherungsfirma und wird so für die im Jahr 2017 durch NotPetya (alias ExPetr oder Petya) entstandenen Verluste entschädigt.

Wir springen zurück ins Jahr 2017…

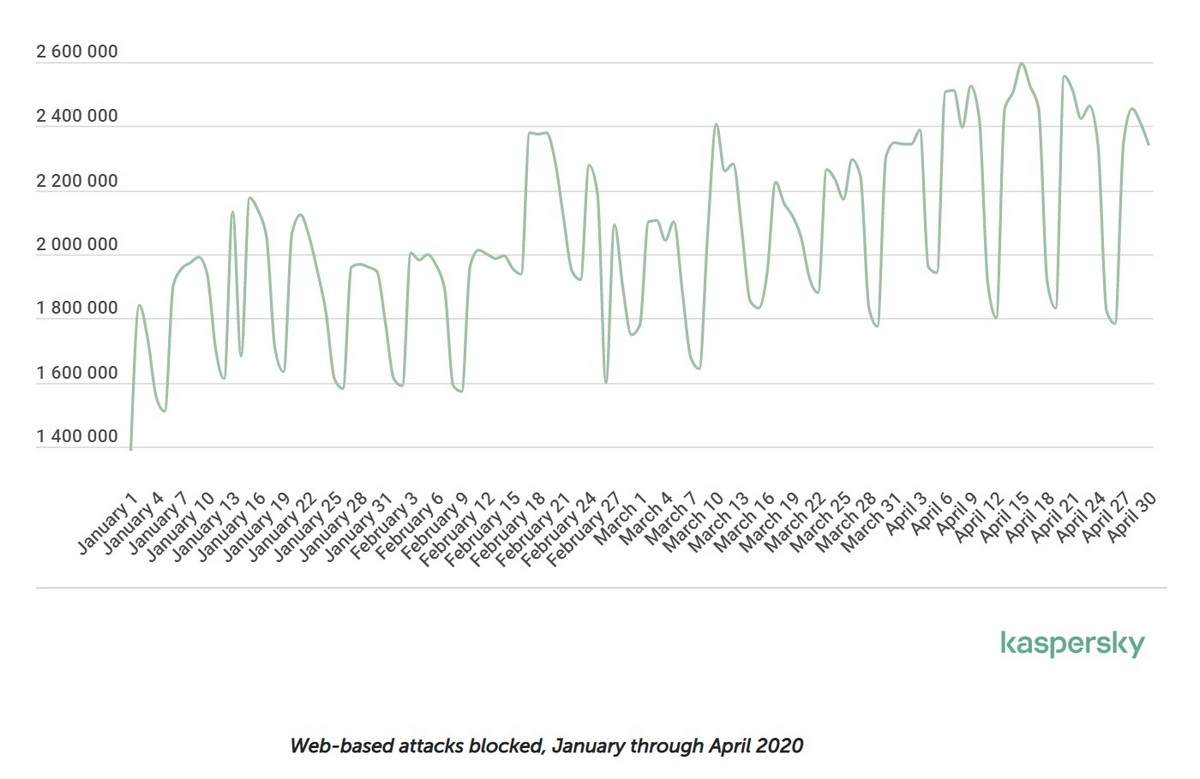

Im Juni 2017 erscheint wie aus dem Nichts ein technologisch fortschrittlicher Erpressungstrojaner – NotPetya – der sich wie ein Lauffeuer verbreitet. Zunächst zielt dieser nur auf die Ukraine ab, wo er Opfer über eine beliebte Buchhaltungssoftware angreift – zu den Opfern zählen damals Banken, Regierungsstellen, der Flughafen Charkow, die Überwachungssysteme des Kernkraftwerks Tschernobyl (!!!) uvm. Danach breitet sich die Epidemie erst in Russland, danach auf der ganzen Welt weiter aus. Viele Quellen gehen mittlerweile davon aus, dass NotPetya bis dato der folgenschwerste Cyberangriff aller Zeiten ist. Ja, das scheint sehr plausibel, wenn man die Zahl der angegriffenen Unternehmen zählt (von denen Dutzende jeweils Hunderte Millionen US-Dollar verloren haben, während der Gesamtschaden für die Weltwirtschaft auf mindestens 10 Milliarden US-Dollar geschätzt wurde)!

Eines der nennenswertesten Opfer des globalen Cyberangriffs ist zu dieser Zeit der US-Pharmariese Merck. Lektüren zufolge, werden innerhalb von 90 Sekunden (!) nach Beginn der Infektion rund 15.000 seiner Computer bereinigt, während das Rechenzentrum-Backup des Unternehmens (verbunden mit dem Hauptnetzwerk) fast im selben Atemzug verloren geht. Bis zum Ende des Angriffs verliert Merck rund 30.000 Workstations und 7.500 Server. Nach dem Angriff wird monatelang versucht zu retten, was zu retten ist – die Kosten belaufen sich dabei auf ~1,4 Milliarden US-Dollar. Und nicht nur das: Merck sieht sich aufgrund der Unterbrechungen seiner Produktionsabläufe dazu gezwungen, Impfstoffe im Wert von 250 Millionen US-Dollar von externen Quellen zu leihen.

So viel zu den Hintergrundinformationen; jetzt aber zum Wesentlichen:

Der Policen-Vertrag zwischen Merck und der Versicherungsgesellschaft Ace American deckte alle möglichen Risiken ab; auch den Datenverlust im Falle eines Cybervorfalls. Die Versicherungssumme für derartige Schäden belief sich auf sagenhafte 1,75 Milliarden US-Dollar. Ace American weigerte sich jedoch, den NotPetya-Angriff als gedeckten Verlust anzuerkennen, und wollte den geforderten Betrag daher nicht zahlen; sie stuften den Angriff als Ereignis höherer Gewalt ein. Um dies zu untermauern, sagten sie, dass Russland NotPetya entwickelt hatte, um den Trojaner als Cyberwaffe im Krieg gegen die Ukraine einzusetzen, und der Versicherer nicht dazu verpflichtet sei, Folgeschäden einer militärischen Aktion zu ersetzen. Um diese Aussage zu bestärken, zitierte Ace American die öffentlichen Ankündigungen der Regierungen des Vereinigten Königreichs und der USA, die Russland offiziell für diesen Cyberangriff verantwortlich gemacht hatten.

Im Jahr 2019 verklagte Merck seinen Versicherer mit der Begründung, der Angriff sei keine offizielle Aktion eines Nationalstaats gewesen und könne daher nicht als Militäraktion oder bewaffneter Konflikt gewertet werden. Darüber hinaus betonten die Anwälte des Pharmaindustrieunternehmens, dass Cyberangriffe nicht in den Ausnahmen vom Versicherungsschutz der Police aufgeführt waren. Letztendlich entschied das Gericht zugunsten von Merck, mit der Begründung, dass Ace American wusste, dass Cyberangriffe als militärische Aktionen anerkannt werden können, sich jedoch bewusst dazu entschieden hatte, dies nicht in der Versicherungspolice aufzuführen.

Ich bin mir sicher, dass viele Versicherungsunternehmen diesen Fall aufmerksam verfolgt haben und ihre Einheitspolicen von jetzt an auf Herz und Nieren prüfen werden. Dies gilt übrigens genauso für die vielen Opfer unzähliger Cybervorfälle, die höchstwahrscheinlich auch einen genaueren Blick auf die Bedingungen ihrer Versicherungsverträge geworfen haben, um festzustellen, ob ihnen aufgrund dieses Präzedenzfalls von Merck möglicherweise eine Schadensersatzzahlung zusteht. Versicherten und Versicherern sollte jedoch klar sein, dass sie die Langzeitwirkung im Auge behalten müssen: Werden die „Spielregeln“ verändert, sind deutliche Erhöhungen der Versicherungsprämien vermutlich unausweichlich.

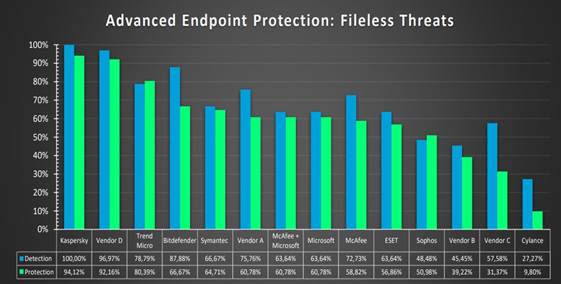

Ich lehne mich sogar noch weiter aus dem Fenster und behaupte, dass sich Cyberrisiko-Versicherungen eines Tages in ein sehr großes Geschäft verwandeln werden – und zwar in Form einer Übertragung der traditionellen Versicherungspraxis auf den Bereich der Cybersicherheit, wodurch Anbieter diesen gesamten Versicherungssektor erheblich – wenn nicht sogar irreparabel – schädigen könnten. Die meisten Cybersicherheitsunternehmen garantieren heute immerhin einen 50%igen Schutz gegen Ransomware wie NotPetya.

Doch ein 50%iger Schutz ist ungefähr so als würde man Kameras, Wachleute, Alarmanlagen und Co. einfach durch ein Schild über der Haustür mit der Aufschrift: „Einbrecher nicht erlaubt“ ersetzen! Deshalb gilt: entweder Sie erhalten einen 100%igen Schutz oder gar keinen. Übrigens bietet nur ein Unternehmen 100%igen Schutz vor Ransomware. Raten Sie mal, von welchem ich spreche!

Die Situation sieht also ungefähr folgendermaßen aus: die Risiken eines Cyberangriffs können massiv sein, was bedeutet, dass Unternehmen diese Risiken selbstverständlich versichern wollen. Gleichzeitig wird jeder klardenkende Versicherer, der Zeuge des Vorfalls Merck geworden ist, sein Bestes geben, um sicherzustellen, dass Cyberrisiken nicht in den Versicherungspolicen aufgeführt werden. Was uns zu einer absolut revolutionären Situation führt: Versicherungen wollen Cyberrisiken nicht versichern, obwohl ihre Kunden unbedingt eine Cyberrisiko-Versicherung abschließen möchten.

Was kann man in einem solchen Fall tun? Selbstverständlich die Risiken eines Angriffs auf digitale Infrastrukturen weitgehend minimieren. Mit anderen Worten: die Infrastruktur muss so aufgebaut werden, dass anfällige und kritische Segmente quasi immun gegen externe (und auch interne) Angriffe sind, während der andere Teil der Infrastruktur durch eine mehrschichtige Sicherheitslösung geschützt wird!