Und die Erfindung neuer Spitzentechnologien ist nur ein Teil davon. Moment, nein: Lassen Sie uns nicht so kategorisch denken…

Eine innovative, bahnbrechende Technologie setzt einen Lebenszyklus in Gang, der wahrscheinlich sehr viel komplexer und langwieriger ist, als sich viele vielleicht vorstellen können. Natürlich steht die Erfindung selbst an erster Stelle, aber ohne den Lebenszyklus, der ihr folgt, läuft selbst die erstaunlichste und revolutionärste Technologie Gefahr, gegen die Wand zu laufen, bevor sie überhaupt richtig Fahrt aufgenommen hat. Oder die Erfindung birgt das Risiko, in die Hände von Verbraucherschützern (aka Consumer Champions) oder Patent-Trollen zu geraten.

Zu den vielen Geschäftsfunktionen, die am Lebenszyklus einer neuen Technologie beteiligt sind, gehört auch die Patentierung. Das liegt daran, dass man keinerlei Rechte an einer neuen Technologie hat, solange diese nicht patentiert wurde, selbst, wenn man sie selbst erfunden hat. Die Geschichte ist voller solcher Beispiele: die Karaoke-Maschine, Magnetstreifen auf Plastikkarten, Fidget Spinners und viele weitere.

Also – Patentierung. Es ist bei weitem nicht der einfachste oder zugänglichste Geschäftsprozess, und er erfordert viel Know-how und viel Geld – vor allem, wenn man ein globales Unternehmen ist. Aber das macht es nicht weniger notwendig. Und da K schon immer auf neuen Technologien beruhte, haben wir uns – sobald es unsere Geschäftsbilanz irgendwie ermöglichte – sofort um das Thema Patentschutz gekümmert: 2008 erhielten wir unser allererstes Patent. Seitdem haben wir unsere eigene Patentexpertise nach und nach so weit ausgebaut, wie wir es uns über die Jahre erlauben konnten.

Je erfolgreicher unser Unternehmen wurde und je mehr wir in der ganzen Welt expandierten, desto häufiger wurden wir von Patent-Trollen gejagt, die auf das schnelle Geld aus waren. Außerdem waren skrupellose Konkurrenten, obwohl sie über Technologien verfügten, die qualitativ kaum mit uns konkurrieren konnten, nicht damit einverstanden, dass Kunden unsere Produkte verwende(te)n. Was die Patentstreitigkeiten betrifft, so wurden insgesamt zehn Klagen gegen uns eingereicht, von denen wir neun gewonnen haben und eine derzeit noch geprüft wird. Denn wir geben niemals auf. Wir wehren uns – und gewinnen haushoch!

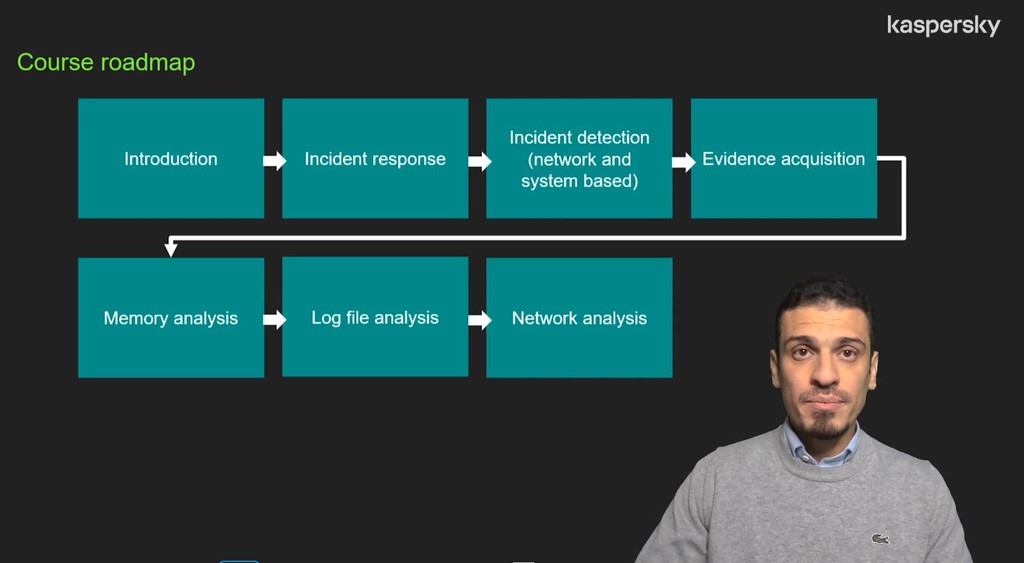

Das Gesamtbild.

Die Jahre der Pandemie sowie die geopolitischen Unruhen haben sich sicherlich negativ auf unser Geschäft und auch auf unsere Patentarbeit ausgewirkt. Sowohl die vergangenen als auch die gegenwärtigen Ereignisse werden wahrscheinlich noch jahrelang nachhallen. Das heißt aber nicht, dass wir uns zurücklehnen, bis sich die Situation bessert – ganz im Gegenteil! Gerade jetzt möchten wir noch mehr Gas geben als je zuvor. Und genau das haben wir im Jahr 2022 bereits getan (mehr zu 2021 finden Sie übrigens hier), trotz allem. Und ich verrate Ihnen, wie…

Das vergangene Jahr beendeten wir mit einem Portfolio von 1367 Patenten und 330 Patentanmeldungen in verschiedenen Ländern (darunter die USA, die EU, Russland und China). Im Jahr 2022 erhielten wir 123 neue Patente (davon 51 in den USA, 37 in Russland, 24 in China und 9 in der EU) und reichten 58 Patentanmeldungen ein. Aber wir sollten uns nicht nur auf die Quantität konzentrieren. Schauen Sie sich auch die Qualität an: Uns wurden für ~98 % unserer Patentanmeldungen die jeweiligen Patente erteilt (in einigen Ländern sogar für 100 %!), während der weltweite Durchschnitt für Unternehmen bei etwa 50 % liegt. Ein Hoch auf uns!

Unser gesamtes Patentbild sieht folgendermaßen aus:

Vielfalt ist die treibende Kraft des Fortschritts.

Für welche technologischen Segmente haben wir also die meisten Patentanmeldungen eingereicht? Im Grunde gibt es eigentlich keine Bereiche, die wirklich überwiegen. Wir beantragen Patente für unsere Technologie, sobald wir etwas Neues in der breiten Palette unserer Cybersicherheitstechnologien entwickelt haben. Lassen Sie mich einfach auf einige unserer interessanteren Patente eingehen.

Fangen wir mit maschinellem Lernen an. Es macht in unserem Portfolio insgesamt 71 Patente und 63 Anmeldungen aus.

Dazu gehört der Einsatz von maschinellem Lernen zur Erkennung von Anomalien in Produktionsprozessen und damit zur Aufdeckung bisher unbekannter Cyberangriffe sowie von Ausfällen, Fehlfunktionen und Leerlaufzeiten von Industrieanlagen. All dies wird von unserem „Anomalie-Frühwarnsystem“ – MLAD (Details hier) – geleistet, das bereits 10 Patente vorweisen kann (und mit Sicherheit in Zukunft noch viele weitere erhalten wird).

Was die Patente für maschinelles Lernen im Jahr 2022 betrifft, haben wir ein Patent für eine Technologie angemeldet, die Diagnoseregeln verwendet, die zuvor bekannte Besonderheiten des Verhaltens eines überwachten Objekts beschreiben. Die Aktivierung von Regeln wird als Anomalie betrachtet, während ein Vorfall von einem speziellen Ereignis-Prozessor auf der Grundlage neurosemantischer Netze zur Aufdeckung von Mustern und anomalen Sequenzen klassifiziert wird.

Wir haben zahlreiche Patente zum Schutz unserer Erfindungen im Zusammenhang mit unserer Anti-Telefon-Spam-Anwendung WhoCalls angemeldet, die auf der Grundlage maschineller Lernalgorithmen und Nutzermeinungen die IDs eingehender Telefonnummern, ihre Reputation und Kategorie ermittelt. Sie funktioniert sowohl auf Android als auch auf iOS und bietet einen sicheren Raum für die soziale Interaktion per Telefon.

Beispielsweise verwenden wir bei WhoCalls Ansätze zur Ermittlung von Nummern auf der Grundlage der Art der von ihnen ausgehenden Anrufe und nutzen einen Bloomfilter bei der Sammlung von Statistiken über Telefonanrufe zur Entpersonalisierung von Daten.

Einer der am schnellsten wachsenden IT-Bereiche der Welt ist das Internet der Dinge (IoT). Die Dynamik in diesem Bereich ist vollkommen verrückt: Neue Produkte kommen in einem so rasanten Tempo auf den Markt, dass die Entwickler, gelinde gesagt, wenig an die Cybersicherheit denken. Es ist, als ob man sich erst in Handschellen legen und erst danach darüber nachdenken würde, den Kampf durch ein Gespräch zu beenden, anstatt sich grün und blau zu schlagen. Und wer wird den „Kampf“ letztendlich beenden? Wir! Und es gibt hier soooo viele Dinge zu patentieren. Es ist ein Bereich, der weitgehend unpatentiert ist!

Zu den interessantesten IoT-Patentanmeldungen gehören eine Technologie zum Abfangen des Datenverkehrs in IoT-Netzwerken, um Anomalien und schädliche Objekte zu erkennen, sowie eine Lösung für die digitale Sicherheit von Smart Homes durch die Installation von Schutzlösungen für intelligente Geräte.

Was ist noch erwähnenswert? (i) Die Patente zur Sandbox-Optimierung (verwendet in Research Sandbox, KATA usw.; insgesamt im Portfolio: 106 Patente und 24 Anmeldungen), um die Belastung durch die dynamische Analyse von Apps zu reduzieren; (ii) die Patente für den Einsatz von KasperskyOS zur Kontrolle des industriellen Datenverkehrs; und (iii) die Patente für die Technologie der Nachrichtenübermittlung innerhalb von KasperskyOS. Übrigens wurden im Jahr 2022 20 neue Patente für KasperskyOS erteilt und fünf Anträge eingereicht!

All das ist Ihnen noch nicht genug? Dann finden Sie im Anschluss die Crème de la Crème der Patente – die interessantesten Patente des Jahres:

US11514160: System und Verfahren zur Bestimmung eines Schädlichkeitskoeffizienten einer Datei unter Verwendung eines trainierten Lernmodells.

Dieses Patent deckt die Verwendung neuronaler Netze zur Bildung von Erkennungsregeln ab. Bei der Entdeckung eines APT (zielgerichteter Angriff), gibt es in der Regel nur eine oder zwei aufgedeckte schädliche Dateien, die eine Rolle für die Analyse spielen. Nach dieser Entdeckung müssen ähnliche Schaddateien gefunden werden – und zwar solche, die einige der gleichen Attribute wie die entdeckten Dateien aufweisen, aber möglicherweise völlig andere Aktionen ausführen. Hierfür verwenden wir ein spezielles neuronales Netzwerk, das auf eine einzelne Schaddatei und Sammlungen sicherer Dateien trainiert wird (um False Positives zu minimieren und die neuronalen Netzwerke weiter zu trainieren).

US11288401: System und Verfahren zur Reduzierung der Anzahl von False Positives bei der Klassifizierung von Dateien.

Ein Patent, das den Einsatz von zwei Klassifikatoren in einer Reihe zum Aufspüren schädlicher Dateien abdeckt. Die Analyse ist in zwei Etappen unterteilt: In der ersten werden leicht zu extrahierende Attribute verwendet (Dateigrößen, Anzahl der Abschnitte, andere Informationen aus dem Header der Datei). Auf der Grundlage solcher Attribute wird ein Hash berechnet – die Nummer des Sektors in der Dimension der Dateien. In der zweiten Etappe werden genauere Klassifikatoren (z. B. Entscheidungsbäume) für komplexere Daten verwendet – Analyse von Strings, Disassemblierung, Verwendung statistischer Daten. Der zweite Klassifikator für jeden Sektor wird separat trainiert, wodurch seine lokale Genauigkeit erhöht wird.

US11449615: System und Verfahren zur Erstellung eines Protokolls bei der Ausführung einer Datei mit Schwachstellen in einer virtuellen Maschine [aka Sandbox].

Und: US11379581: System und Verfahren zur Erkennung von Schaddateien.

Die von diesen Patenten abgedeckte Technologie löst eine andere Aufgabe im Zusammenhang mit einer Sandbox: das Filtern analysierter Dateien mit Hilfe von maschinellem Lernen, was die Belastung der Infrastruktur durch das Herausfiltern polymorpher Dateien verringern kann.

US11385987: System und Verfahren zur Bewertung der Auswirkungen von Software auf industrielle Automatisierungs- und Steuerungssysteme – eine spezielle Lösung für die Analyse von Malware-Aktivitäten und deren Auswirkungen auf ICS-Systeme (Details finden Sie hier).

US11356468: System und Verfahren zum Einsatz von Regeln für die Inventarisierung zur Identifizierung von Geräten eines Computernetzwerks – passive Analyse des Netzwerkverkehrs zur Identifizierung von ICS-Objekten zusammen mit der Kontextdekodierung von Netzwerkpaketen.

Vielen Dank für Ihre Aufmerksamkeit! Patentüberblick 2022 – over & out!