18 Dez 2019

Lieber Weihnachtsmann, ich hätte gerne einen Sandkasten!

Hallo Leute, oder sollte das eher ein – ho, ho, ho, Leute sein? Manche meinen, es gäbe entfernte Ähnlichkeit… und schon bin ich am Abschweifen!

Weihnachten und Neujahr stehen nämlich vor der Tür! Die Kinder haben ihre Briefe an den Weihnachtsmann mit ihren Wunschzetteln geschrieben und dabei versichert, dass sie sich benommen haben. Währenddessen sind Rudolph & Co. gerade dabei, ihren Beitrag für das logistische Wunder zu leisten, das eine Nacht gegen Ende eines jeden Jahres auftritt. Aber es sind nicht nur die üblichen Kindergeschenke, die der Weihnachtsmann und sein Rentier dieses Jahr liefern. Sie werden auch etwas vorbeibringen, wonach sie schon lange gefragt wurden: eine neue Lösung für die Bekämpfung fortgeschrittener Cyberangriffe – Die Kaspersky Sandbox! Lassen Sie mich kurz etwas darüber erzählen…

Im Grunde geht es um Emulation. Sie kennen sich mit Emulation aus, oder? Ich habe es schon einige Male auf diesen Blogseiten beschrieben, zuletzt Anfang dieses Jahres. Aber nur für den Fall: Die Emulation ist eine Methode, mit der sich Bedrohungen offenbaren lassen: Eine Datei wird in einer virtuellen Umgebung ausgeführt, die eine reale Computerumgebung imitiert. Das Verhalten einer verdächtigen Datei wird in einer „Sandbox“ mit einer Lupe im Sherlock-Stil untersucht. Wenn ungewöhnliche (= gefährliche) Aktionen festgestellt werden, wird das Objekt isoliert, damit es keinen Schaden mehr anrichtet und genauer untersucht werden kann.

Das Analysieren verdächtiger Dateien in einer virtuellen Umgebung ist keine neue Technologie. Wir verwenden es seit Jahren für unsere interne Forschung und in unseren großen Unternehmensprojekten (ich habe 2012 zum ersten Mal darüber in diesem Blog geschrieben). Aber es war immer eine knifflige, mühsame Arbeit, die eine ständige Anpassung der Vorlagen für gefährliches Verhalten, Optimierung usw. erforderte. Aber wir machten damit weiter, da es für unsere Arbeit so entscheidend war und bis heute immernoch ist. Diesen Sommer haben wir nach all den Jahren endlich ein Patent für die Technologie erhalten, mit der die ideale Umgebung für eine virtuelle Maschine geschaffen wird, um schnell und gründlich verdächtige Objekte zu analysieren. Und vor ein paar Monaten habe ich Ihnen hier erzählt, dass wir dank neuer Technologien gelernt haben, dies zu knacken.

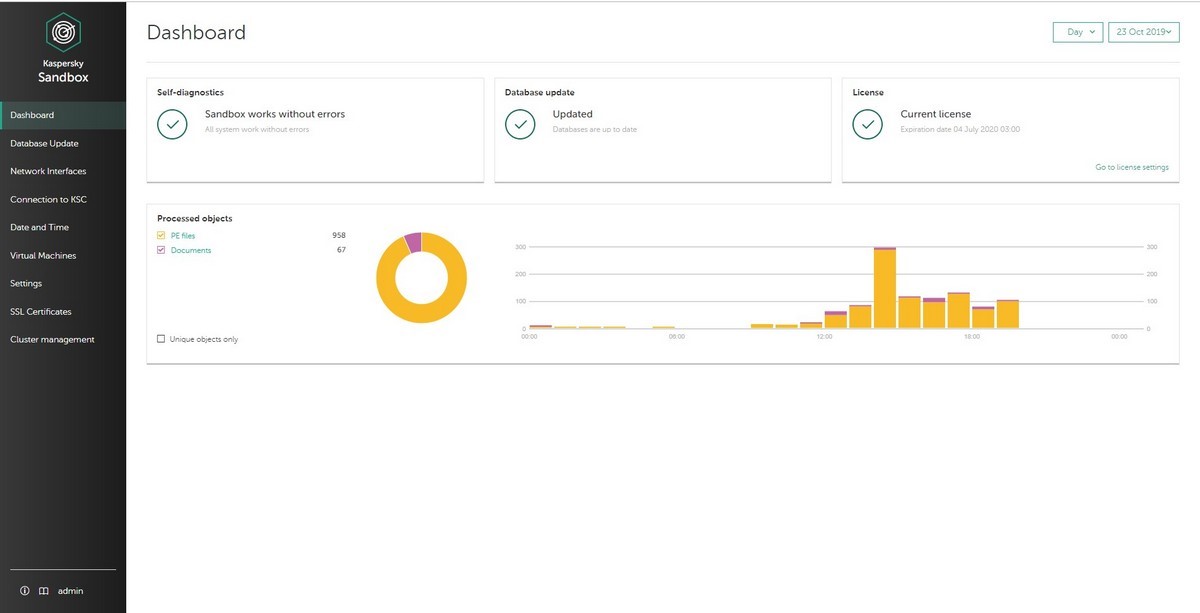

Es waren diese Technologien, die uns geholfen haben, die Sandbox als separates Produkt auf den Markt zu bringen, das jetzt auch in kleinen Unternehmen direkt in der Infrastruktur implementiert werden kann. Außerdem muss eine Organisation dazu keine IT-Abteilung haben. In der Sandbox wird der Weizen sorgfältig und automatisch von der Spreu, oder eher besser gesagt von Cyberangriffen aller Art gesiebt: Krypto-Malware, Zero-Day-Exploitsund allerlei andere Malware – und ohne dass ein menschlicher Analyst benötigt wird!

Also, wer wird das wirklich wertvoll finden? Erstens: kleinere Unternehmen ohne IT-Abteilung; zweitens: große Unternehmen mit vielen Niederlassungen in verschiedenen Städten, die keine eigene IT-Abteilung haben; drittens: große Unternehmen, deren Cybersicherheitsleute mit kritischeren Aufgaben beschäftigt sind.

Zusammenfassend macht die Sandbox Folgendes:

- Schnelle Bearbeitung verdächtiger Objekte;

- Senkung der Serverlast;

- Steigerung der Geschwindigkeit und Reaktionseffektivität auf Cyberthreats;

- Als Folge von (1) – (3) = Verbesserung des Endergebnis!

Wir haben also ein nützliches Produkt, das die digitale Sicherheit unserer Lieblingskunden gewährleistet!

PS: Und die Kinder, die sich benehmen und ihren Eltern zuhören, werden natürlich auch gegen Ende 2020 Briefe an den Weihnachtsmann schreiben. Klar, sie bekommen ihre üblichen Spielsachen, Konsolen und Geräte. Aber sie werden auch eine Menge brandneuer Super-Duper-K-Tech bekommen. Ich verspreche es!

Mit freundlichen Grüßen,

Der Weihnachtsmann