27 Sep 2018

Gute und böse Cyber-Geschichten.

Hallo miteinander!

Heute möchte ich mit einigen brandneuen und überraschenden Cybersicherheits-News bei Euch melden. Zum einen geht es um besorgniserregende Geschichten über Bedrohungen, die von einem ganz bestimmten, omnipräsenten kleinen Gadget ausgehen, auf das viele von uns mittlerweile nicht mehr verzichten können, und das uns sogar mit ins Bett und Badezimmer begleitet. Und zum anderen geht es um positive und vor allem ermutigende Geschichten über Frauen in der IT-Branche. Legen wir zunächst mit den besorgniserregenden News los.

Werden Sie nicht zum Opfer von Asacub

Heutzutage neigen viele Nutzer dazu ihren (vertrauenswürdigen?) Smartphones unzählige Dinge anzuvertrauen – Bankingaccounts, wichtige geschäftliche und persönliche Dokumente, Nachrichten (die oftmals viele persönliche Details, die ausschließlich für ausgewählte Augen gedacht sind, enthalten), und vieles mehr. Aber, hey! Wahrscheinlich kennen Sie sich damit selbst ganz gut aus und zählen eventuell sogar zu dieser Art von Nutzern; wenn das der Fall sein sollte, sollten Sie nun die Ohren spitzen:

Ende August nahm die Ausbreitung des Android-Trojaners Asacub, der die allseits bekannte menschliche Schwäche, Neugier genannt, ausnutzt, enorm zu. Der Trojaner versendet Textnachrichten wie: „Hey John: Du solltest dich schämen! [Link]“ oder „John – Pete hat dir eine MMS geschickt: [Link]“. Daraufhin kratzt sich John also nachdenklich am Kopf, wird hellhörig, fragt sich, um welches Foto es sich bloß handeln könnte, klickt auf den Link und lädt (bewusst!) eine Anwendung herunter, die dann heimlich auf seine vollständige Kontaktliste zugreift und ähnliche Nachrichten an all seine Kontakte verschickt.

Davon abgesehen kann die Malware eingehende Textnachrichten abfangen, lesen und ihre Inhalte an die Entwickler der Malware übermitteln oder Nachrichten mit bestimmten Inhalten an eine spezifische Nummer verschicken. Die Fähigkeit, Textnachrichten abzufangen und zu verschicken, gibt den Trojanerautoren dann die Möglichkeit, unter anderem Geld von der Bankkarte des Opfers auf ihr eigenes Konto zu übertragen; natürlich nur dann, wenn die Karte digital mit der Telefonnummer verknüpft ist. Und als ob das nicht bereits schlimm genug wäre, gibt es noch einen weiteren Bonus gratis für das Opfer dazu: eine endlose Rechnung des Mobilfunkanbieters.

Wie können Sie sich also vor derartiger Malware schützen?

- Klicken Sie nicht auf verdächtige Links;

- Überprüfen Sie genau, welche Berechtigungen eine App bei der Installation einfordert (z. B. den Zugriff auf Mikrofon, Kamera, Standort, etc.);

- Und Last but not Least: installieren Sie eine zuverlässige Sicherheitslösung auf Ihrem Android-Gerät!

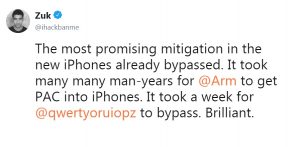

Moment mal, Android? Ja, ja! Ich kann die Seufzer der Erleichterung aller iPhone-Nutzer förmlich hören!

Aber auch für alle Apple-Liebhaber unter euch habe ich ein paar nützliche Links zusammengetragen (keine Sorge, die Links sind sicher. Versprochen!).

Ocean’s (Model) 3

Als wären Tesla und Elon Musk nicht schon oft genug in den News vertreten…

Das hier stammt geradewegs aus Nur noch 60 Sekunden.

Ein Autodieb geht zielsicher auf ein neues Model 3 auf dem Gelände einer Autovermietung zu, entriegelt es, als würde es ihm gehören, und weg ist er. Kurioserweise brauchte der Dieb für seinen Raubzug nur einen einzigen Gegenstand. Na, wissen Sie welchen? Ja, genau! Ein Smartphone.

Zuvor hatte der Dieb den Tesla-Support angerufen und den zuständigen Mitarbeiter darum gebeten, die ID-Nummer des Autos mit dem Konto seiner mobilen App zu verknüpfen. Bevor er mit seiner Spritztour loslegte, deaktivierte er das integrierte GPS des Fahrzeugs, um eine Verfolgung zu vermeiden, hatte allerdings nicht bedacht, dass das Auto an einer Supercharger-Ladestation aufgeladen werden musste. Dieser Denkfehler wurde ihm zum Verhängnis. Der Besitzer des gestohlenen Wagens gab der Polizei den Standort der Ladestation bekannt und der Dieb konnte geschnappt werden.

Und das war eine weitere Geschichte des unendlich unsicheren IoT. Eigentlich möchte ich mich nicht ständig wiederholen, aber ich tue es trotzdem: Welt, wach auf! Das IoT muss gesichert werden, und zwar so schnell wie möglich!

Pegasus durchschaut

Vor Kurzem wurde eine detaillierte Untersuchung über Pegasus veröffentlicht – eine kommerzielle Spionage-App für Mobiltelefone, die von der israelischen Firma NSO Group entwickelt wurde. Wir haben bereits von verschiedenen Varianten dieser App berichtet, die als App zur elterlichen Kontrolle verkauft wird, sich aber kaum von Spionage-Malware unterscheidet.

Die App kann Textnachrichten, Anrufverläufe und Gesprächaufzeichnungen entwenden, das Telefon über seine GPS-Funktion verfolgen, Browserdaten stehlen – einschließlich der Historie besuchter Seiten – Fotos und Videos vom Telefon herunterladen und einen Blick auf alle Kontakte werfen. Eine ziemlich beeindruckende Liste zur „elterlichen Kontrolle“, nicht wahr?

Darüber hinaus kann Pegasus das Mikrofon des Smartphones nutzen, um Geräusche und Töne in unmittelbarer Nähe des Handys aufzunehmen; die App kann Fotos machen und den Kalender sowie die Notizen des Nutzers einsehen; darüber hinaus besitzt Pegasus eine Backdoor-Funktion, um auf soziale Netzwerke und Messenger zuzugreifen. Die Nutzung der App wurde in insgesamt 45 Ländern festgestellt. Und natürlich kann sie nicht nur dazu verwendet werden, untreue Ehepartner und pubertrierende Jugendliche im Auge zu behalten. Den jeweiligen Ländern, in denen die App verwendet wird, zuzuordnen, scheint es durchaus möglich, dass sie für politische/staatliche Spionagezwecke verwendet werden könnte.

KL als logische Zielscheibe

Vor Kurzem wurde eine kuriose Theorie über die Grundursache der falschen Anschuldigungen gegen uns von einer Reihe von US-Medien aufgestellt: Unsere Schutzlösungen erledigen ihre Aufgabe vollkommen legitim und angemessen und schützen vor Cyber-Betrügereien verschiedener Geheimdienste weltweit. Diese Version wird komischerweise oft in Lecks wie Vault 7 unterstützt, die ähnliche Unzufriedenheiten mit unseren Produkten seitens derselben Geheimdienste zeigen. Ich denke, dies könnte tatsächlich ein logischer Grund sein, weshalb wir ins Schussfeuer der USA geraten sind. Letztendlich erkennen wir grundsätzlich jede Art von Malware, egal woher sie stammt oder wozu sie dient – denn Malware ist Malware. Was denken Sie darüber?

Dennoch würde ich diesen Beitrag gerne mit einer positiven Nachricht beenden.

Frauen in der IT-Branche

Kürzlich habe ich einen Beitrag gelesen, in dem davon berichtet wurde, dass ein bekanntes Model von Victoria’s Secret programmieren kann. Und irgendwie waren alle unglaublich geschockt, als ob es sich dabei um etwas Ungewöhnliches handeln würde! Aber ich kenne viele clevere und zugleich hübsche weibliche Programmiererinnen, die Cyberkriminelle genauso gut schnappen wie alle anderen. In unserer Abteilung für F & E arbeiten übrigens doppelt so viele Frauen, als es für die Cybersicherheitsbranche üblich ist. Unser renommiertes GReAT-Team ist dabei keine Ausnahme – wie uns Noushin Shabab vor nicht allzu langer Zeit erzählt hat. Sollte Lindsay Scott irgendwann keine Lust mehr darauf haben als Model zu arbeiten und einen Job in der IT-Branche anstreben, kann sie uns gerne ihren Lebenslauf zukommen lassen!

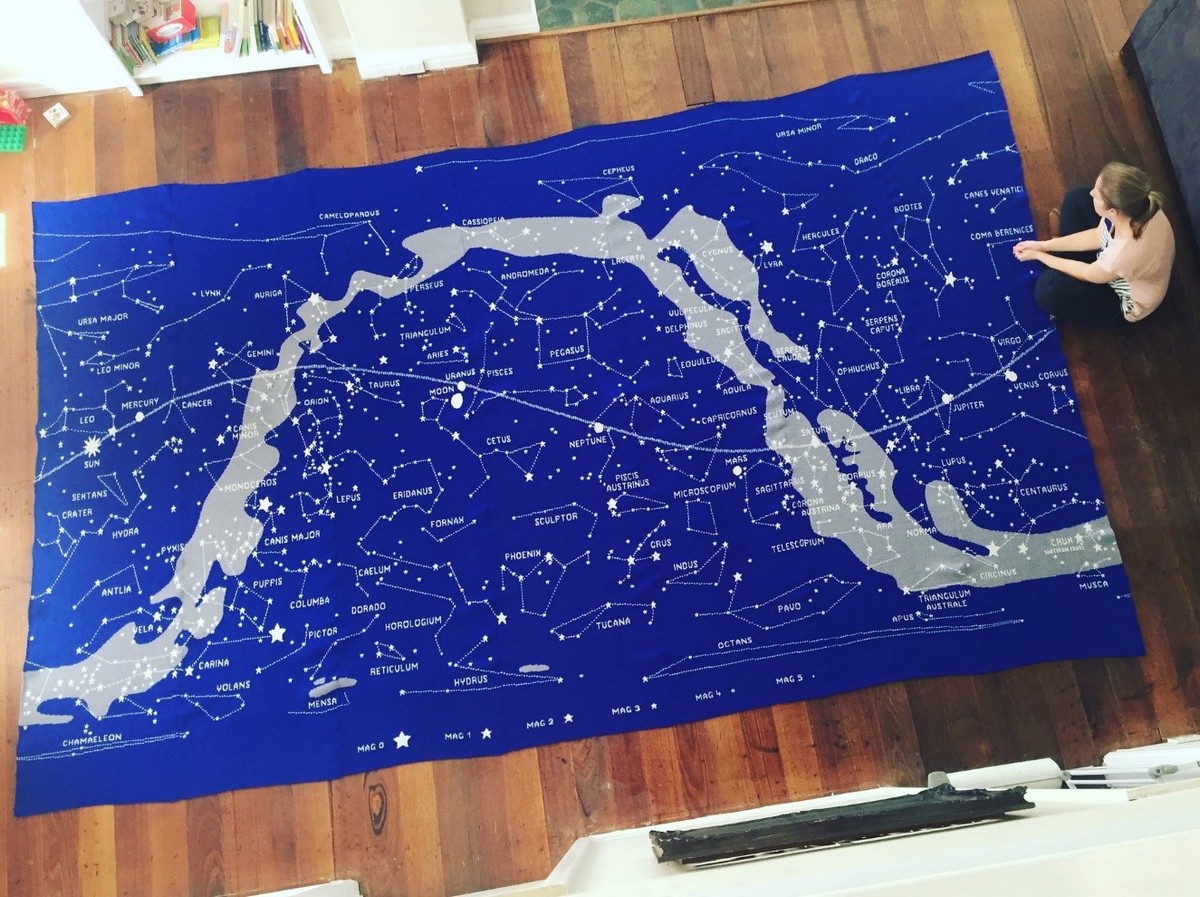

Und zu guter Letzt eine weitere Story zum Thema talentierte Frauen in der IT-Branche: Hier findet ihr die Geschichte einer Australierin, die eine Strickmaschine gehackt hat, um große Wandteppiche mit massiven äquatorialen Sternkoordinatenmustern zu entwerfen. Wir finden es toll!