1 Jun 2020

Der Cyberpuls der Welt während der Pandemie

Eine der häufigsten Fragen, die mir in diesen schwierigen Zeiten gestellt wird, ist, wie sich die cyber-epidemiologische Situation verändert hat. Wie sich die Cybersicherheit im Allgemeinen durch den massenhaften Übergang zum Homeoffice (oder zur Arbeitslosigkeit, für die Unglücklichen, die es getroffen hat) verändert hat. Konkret auch welche neuen listigen Tricks sich Cyberkriminelle ausgedacht haben und was man tun sollte, um sich weiterhin vor ihnen zu schützen.

Lassen Sie mich daher die Antwort(en) auf diese Frage(n) in diesem Blogpost zusammenfassen…

Wie immer beobachten Kriminelle – auch Cyberkriminelle – die sich ändernden Bedingungen genau und passen sich ihnen an, um ihr kriminelles Einkommen zu maximieren. Wenn also der größte Teil der Welt plötzlich praktisch zu einem vollwertigen „Bleib-zu-Hause“-Regime übergeht (Homeoffice, Home-Entertainment, Home-Shopping, soziale Interaktion zu Hause usw.), adaptieren auch Cyberkriminelle diese Taktik.

Cyberkriminelle haben bemerkt, dass die meisten Menschen, die sich in Quarantäne befinden, viel mehr Zeit im Internet verbringen. Dies bedeutet eine größere allgemeine „Angriffsfläche“ für ihre kriminellen Taten.

Viele der Arbeitnehmer, die jetzt leider von zu Hause aus arbeiten müssen, werden von ihren Arbeitgebern nicht mit einem hochwertigen, zuverlässigen Cyber-Schutz ausgestattet. Das bedeutet, dass es jetzt mehr Möglichkeiten für Cyberkriminelle gibt, sich in die Unternehmensnetzwerke zu hacken, mit denen die Mitarbeiter verbunden sind, und die für die Bösewichte eine potenziell sehr ertragsreiche kriminelle Beute darstellen.

Natürlich sind die Bösewichte hinter dieser verlockenden Beute her. Bestätigt wird dies durch die starke Zunahme von Brute-Force-Angriffen auf Datenbankserver und RDP (Remote Desktop Technologie, die es beispielsweise einem Angestellten erlaubt, vollen Zugang zu seinem Arbeitsrechner – seine Dateien, seinen Desktop, also alles – aus der Ferne, z.B. von zu Hause aus, zu erteilen).

Passwort-Kombinationen, die durch Brute-Force entschlüsselt wurden, werden verwendet, um in Unternehmensnetzwerke einzubrechen und dort Ransomware, also Erpressungstrojaner wie Crusis-, Cryakl– und Phobos-Malware einzuschleusen. Seit Anfang des Jahres stieg die durchschnittliche tägliche Zahl der mit dieser Technik angegriffenen Einzelbenutzer um 23%. Betrachtet man das Diagramm jedoch in absoluten Zahlen, so wird klar, dass die Angriffe sprunghaft angestiegen sind. Diese plötzlichen Zunahmen waren praktisch auf der ganzen Welt einheitlich.

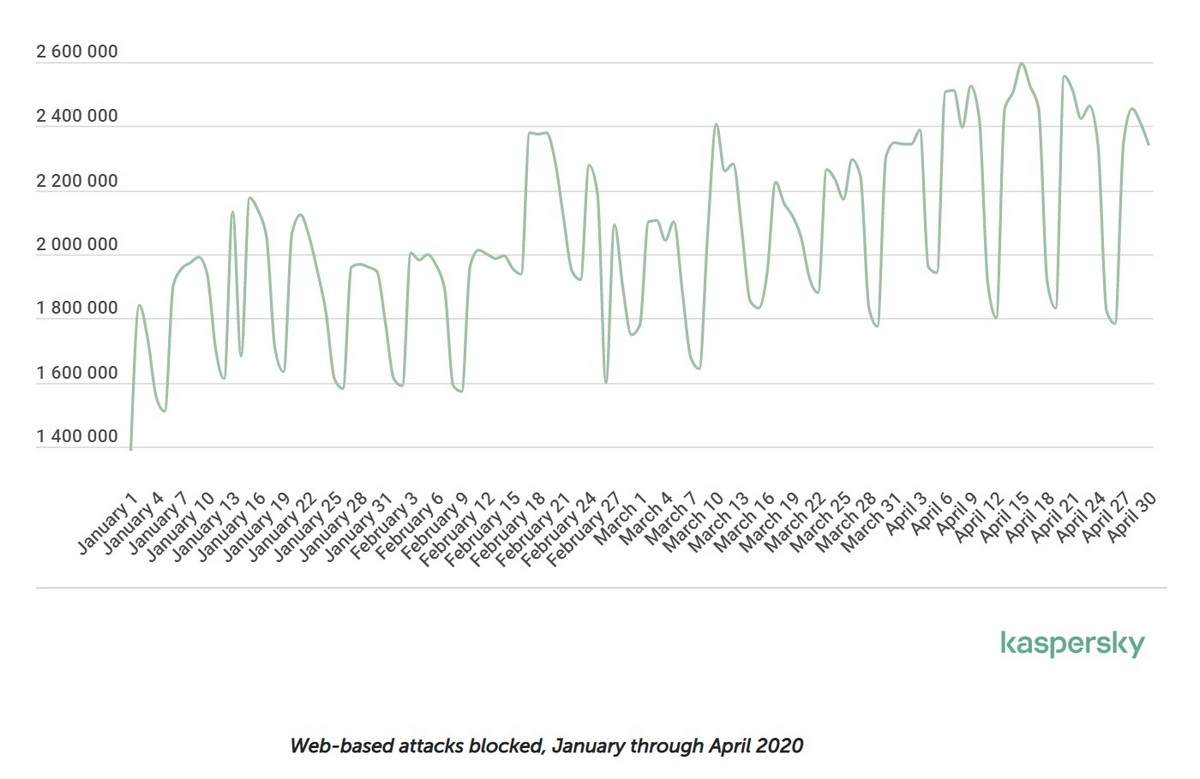

Bestätigt wird die diese Tendenz durch den weltweiten Anstieg der Web-Bedrohungen: 25% mehr in vier Monaten. Doch besonders auffällig war vor allem der starke Anstieg der Anzahl der 1.) Modifikationen von Browser-Skripten, die an schlecht geschützte Websites angehängt werden und den Bösewichten die Bankkartendaten der Opfer zukommen lässt, und 2.) Cookie-Dropping-Angriffe (dabei handelt es sich um die versteckte Installation von Cookie-Dateien, die nichts mit einer besuchten Website zu tun haben).

Und schließlich gab es einen, wenn auch nicht besonders starken, Anstieg der durchschnittlichen täglichen Warnmeldung von Antivirenprogrammen (+8% seit Jahresbeginn). Malware-Skripte sind zusammen mit böswilligen Verknüpfungen (.js, .vbs) am häufigsten daran schuld (sie ermöglichen die schnelle Entwicklung neuer Malware, indem sie einfach einen PowerShell-Befehl in eine Verknüpfung integrieren). Oh, und noch etwas: Ein unerwarteter, nicht willkommener Gast aus der Vergangenheit ist wieder aufgetaucht: die Reinkarnation des ziemlich alten polymorphen Virus (oh ja!) Sality! Unsere Produkte erkennen täglich etwa 50.000 einzigartige Dateien, die damit infiziert sind.

Aber Moment! Im Februar gab es bereits eine ähnliche Meldung, als wir die Infizierung durch KBOT registriert haben (ja, das fiese Parasitenvirus, das bösartige Codes in ausführbare Dateien injiziert: das erste „lebende“ Computervirus, das wir vor Jahren in freier Wildbahn entdeckt haben). Aber wir glauben, dass es noch etwas zu früh ist, um zu behaupten, dass es wirklich eine Rückkehr in die Ära der Viren geben wird. Die Anzahl der Malware der „alten Schule“ ist in der Gesamtheit der täglichen Infektionen, immer noch sehr gering.

Insgesamt stieg der Anteil neuer Malware (von allen Malware-Programmen) im April um 7,9 %. Ich möchte Sie daran erinnern, dass wir täglich (!) mehr als 340.000 neue (!) Malware-Instanzen abfangen und in unsere Datenbank aufnehmen! Und im April war das ein Anstieg von fast 10 %.

Merkwürdig ist, dass in den ersten beiden Maiwochen fast alle aufgelisteten Zunahmen von Schwachstellen, die wir festgestellt haben, tatsächlich zurückgegangen sind: durchschnittlicher Alarm von Antivirenschutzprogrammen: -7,2%; Web-Virenschutzprogramme -5,27%; und neue Malware -31%. Die einzigen Zunahmen konnten bei Brute-Force-Angriffen auf Datenbankserver und RDP (+0,27%) verzeichnet werden. Ich frage mich, warum? An den Maifeiertagen war es sonnig, vielleicht haben sich die Cyberkriminellen ein paar Tage frei genommen?! Mal sehen, ob der Trend für den Rest des Monats anhält…

Zusammenfassung

Die cyber-epidemiologische Situation verläuft wie erwartet, und hier bei K und auf den Computern, Geräten, Servern und Netzwerken unserer Nutzer ist alles unter Kontrolle.

Dennoch schlage ich vor, dass jeder die Grundregel der Cybersicherheit befolgt – nämlich die Cyber-Hygiene aufrechtzuerhalten! 🙂 Die wichtigste Regel lautet: Klicken Sie nicht auf Dinge, die Sie zum anklicken verleiten (die Hände nach dem Klicken mit Seife zu waschen hilft nicht); installieren oder starten Sie keine Programme, auf die Sie zufällig gestoßen sind; verwenden Sie einen VPN-Dienst, ebenso wie die Zwei-Faktor-Authentifizierung, und verwenden Sie immer – auch bei der Heimarbeit – einen guten Cyber-Schutz. Mehr über effektives Homeoffice erfahren Sie unter unserem Tag Homeoffice auf unserem Blog.