8 Dez 2021

Ein Paradigmenwechsel im Bereich IT-Sicherheit in der Industriebranche: Die Immunisierung von Fabriken

Zehn Jahre sind in der Cybersicherheitbranche viel Zeit. Hätten wir 2011 in die Zukunft sehen und voraussagen können, wie sich die Technologien für Cybersicherheit bis 2022 weiterentwickeln werden – bin ich mir ziemlich sicher, dass niemand es geglaubt hätte. Noch nicht einmal ich! Paradigmen, Theorien, Praktiken, Produkte (Virenschutz, was sonst?) – alles hat sich grundlegend verändert und es wurden große Fortschritte erzielt.

Aber gleichzeitig und trotz all dem Fortschritt – den leeren Versprechungen der künstlichen Intelligenz, den angeblichen Wundern der neuen Technologien und allerlei fragwürdigen Cybersicherheit-Hypes – sind einige der Probleme im Bereich industrieller Cybersicherheit von vor 10 Jahren immer noch nicht gelöst:

Wie können Daten vor Augen mit bösen Absichten geschützt, ohne Sanktionen geändert und gleichzeitig die reibungslose Kontinuität der Geschäftsabläufe gewährleistet werden?

Tatsächlich stellt die Kombination von zuverlässigem Schutz, Integrität und unkomplizierten Zugang auch heute noch eine große Herausforderung für so ziemlich alle Cybersicherheit-Fachleute dar.

Egal auf welcher Ebene bedeutet „digital“ grundsätzlich ein und dasselbe Problem. Trotzdem möchte kein Unternehmen auf die Digitalisierung verzichten, weil die Vorteile auf der Hand liegen. Selbst scheinbar konservative Bereiche, wie Maschinenbau, Erdölraffination, Transport oder die Energiebranche haben bereits vor vielen Jahren mit dem digitalen Wandel begonnen. Die Vorteile sind offensichtlich, aber wie sieht es mit der Sicherheit aus?

Die Digitalisierung beschleunigt das Unternehmenswachstum. Aber es darf nicht vergessen werden, dass alles, was digital ist, gehackt werden kann und in vielen Fällen auch tatsächlich gehackt wird – an Beispielen in der Industriebranche fehlt es auf jeden Fall nicht. Vollkommen auf Digitalisierung zu setzen ist sehr verlockend – insbesondere die Gewinnsteigerung, die dadurch erzielt wird. Allerdings sollte der Wandel schmerzlos ablaufen und vor allem die Geschäftsabläufe nicht unterbrechen. Und genau dabei kann unser neues, innovatives „Schmerzmittel“ weiterhelfen – das KISG 100 (Kaspersky IoT Secure Gateway).

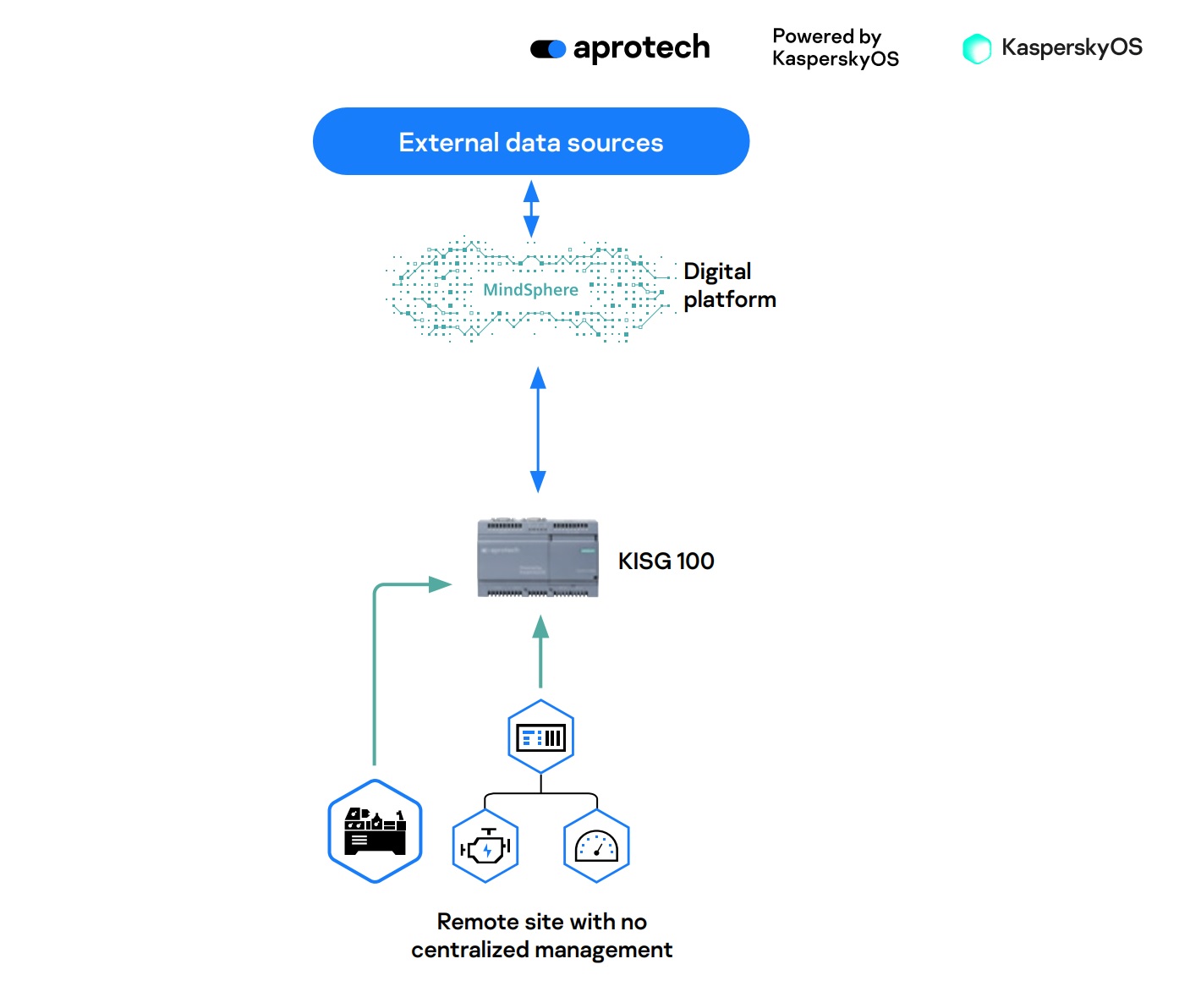

Diese kleine Box (der empfohlene Verkaufspreis für das Gerät beträgt knapp über 1.000 €) wird zwischen der industriellen Ausrüstung (folgend „Maschinen“) und dem Server installiert, der die diversen Signale dieser Maschinen erhält. Die Art der Daten, die über diese Signale übertragen wird, ist unterschiedlich: Informationen zur Produktion, Systemfehler, Ressourcenverbrauch, Vibrationsstufen, Emissionsmesswerte von Kohlenstoffdioxid (CO2), Stickstoffoxide (NOx) usw. – aber alle diese Daten sind notwendig, um einen lückenlosen Überblick über den Herstellungsvorgang zu erhalten und Entscheidungen treffen zu können, die auf Daten basieren.

Wie Sie sehen, ist das Gerät zwar klein, aber sehr leistungsstark. Zu den wichtigsten Funktionen zählt, dass dieses Gerät ausschließlich die Übertragung von „zugelassenen“ Daten genehmigt. Darüber hinaus können die Daten nur in eine Richtung übertragen werden. Damit schlägt KISG 100 gleich eine ganze Menge Fliegen mit einer Klappe: Angriffe, wie Man-in the-Middle-Angriffe, Man-in-the-Cloud-Angriffe, DDoS-Angriffe und viele andere internetbasierte Bedrohungen unseres digitalen Zeitalters bereiten mit diesem „Schmerzmittel“ keine Kopfschmerzen mehr.

KISG 100 (das auf der vertrauten Hardware-Plattform Siemens SIMATIC IOT2040 und unserem cyberimmunen Betriebssystem KasperskyOS basiert)unterteilt das interne und externe Netzwerk auf eine Art und Weise, die gewährleistet, dass kein einziges Byte an schädlichem Code zwischen den Netzwerken übertragen werden kann – die Maschinen sind also bestens geschützt. Die Technologie (für die wir bereits drei Patente angemeldet haben) funktioniert nach dem Daten-Diode-Prinzip: Die Daten können nur in eine Richtung fließen und das auch nur, wenn sie gleichzeitig bestimmte Bedienungen erfüllen. Aber im Vergleich zu Lösungen unsere Wettbewerber ist KISG erstens zuverlässiger, zweitens einfacher und drittens preiswerter!

Das hört sich interessant an, nicht wahr? Okay, wir werden es uns genauer ansehen …

Wir haben dieses kleine Gerät nicht einfach so „Gateway“ genannt – die Funktionsweise der kleinen Box hat gewisse Ähnlichkeiten mit einer Schiffsschleuse. Aber anstatt des Durchflusses des Wassers reguliert KSIG 100 den Durchfluss von Daten. Wenn das untere Tor einer Schleuse geöffnet wird, fährt das Schiff in die dazwischenliegende Kammer, der Wasserspiegel wird erhöht, danach wird das obere Tor geöffnet und das Schiff fährt wieder aus der Kammer heraus. Nach demselben Prinzip initialisiert KISG 100 zuerst den Agenten der Quelle vom industriellen Netzwerk, verbindet ihn dann mit dem Agenten des Daten-Empfängers in die Richtung des Servers und ermöglicht die Datenübertragung ausschließlich in eine Richtung.

Sobald die Verbindung zwischen den Maschinen und dem Server hergestellt ist, geht das System in einen sogenannten geschützten Status über: Der Zugriff auf externe Netzwerke und nicht vertrauenswürdige Speicher ist beiden Agenten (Quelle und Empfänger) verboten. Der Zugriff auf vertrauenswürdige Speicher (von denen die Betriebsparameter stammen, wie Verschlüsselungsschlüssel, Zertifikate usw.) ist hingegen zugelassen. In diesem Status kann das Gateway nicht durch Angriffe über ein externes Netzwerk kompromittiert werden. Denn in dieser Phase sind alle Komponenten von der Außenwelt abgeschottet und sind als vertrauenswürdig eingestuft – die Komponenten werden nur geladen und initialisiert.

Nach der Initialisierung wechselt der Status des Gateways zu aktiv – der Empfängeragent erhält jetzt die Erlaubnis, die Daten sowohl an externe Netzwerke zu schicken als auch auf nicht vertrauenswürdige Speicher zuzugreifen (in denen temporäre Daten gespeichert werden). Selbst bei Hackangriffen auf der Server-Seite kommen die Hacker nicht an die anderen Komponenten des Gateways oder an das industrielle Netzwerk heran. Das sieht in etwa so aus:

Die Kontrolle über die Einhaltung der Regeln für die Interaktion der Agenten und die Statusänderungen im Gateway werden vom Cybersicherheit-Überwachungssystem Kaspersky Security System (KSS) übernommen. Das isolierte Subsystem vom KasperskyOS überwacht permanent die vordefinierten Regeln (was von welcher Komponente ausgeführt werden darf) und blockiert nach dem Default-Deny-Prinzip alle verbotenen Aktionen. Der größte Wettbewerbsvorteil von KSS ist, dass die Sicherheitsrichtlinien mit einer besonderen Sprache sehr leicht zu beschreiben sind. Darüber hinaus können sie auf einfache Weise mit vordefinierten Cybersicherheitsmodellen kombiniert werden. Wenn nur eine der Komponenten von KISG 100 (z. B. der Empfänger-Agent) kompromittiert ist, kann die betroffene Komponente den anderen keinen Schaden hinzufügen. Außerdem wird der Systembetreiber über den Angriff informiert und kann die erforderlichen Maßnahmen ergreifen.

Erstaunlich, nicht wahr? Aber es kommt noch mehr :). Denn jetzt fehlt noch das unvermeidliche: „Ein Moment bitte, das war noch nicht alles!“

Die kleine Box bietet außerdem zusätzliche digitale Dienste. Mit diesem praktischen Helfer können Industriedaten auf sichere Weise in ERP-/CRM-Systeme und in allerlei andere Softwarelösungen für Unternehmen eingespeist werden.

Die Szenarios bezüglich dieser Systeme können ganz unterschiedlich ausfallen. Beispielsweise haben wir für unseren namhaften Kunden Chelpipe Group (ein führender Hersteller von Stahlrohren) die Effizienz einer Werkzeugmaschine berechnet, die Rohre schneidet. Dank der prädiktiven Analyse können monatlich bis zu 7.000 $ an Unkosten bei der Kaufentscheidung dieser Werkzeuge gespart werden! Diese Art von Integration bietet eine unendliche Anzahl an Möglichkeiten.

Ein weiteres Beispiel: Das Unternehmen LenPoligraphMash aus Sankt Petersburg hat seine industriellen Maschinen mit dem ERP-System von 1C vernetzt und kann jetzt – quasi in Echtzeit – die ERP-Analysen der Leistung aller Betreiber einsehen und sie nach der tatsächlichen (und nicht nach der normativen oder durchschnittlichen) Ausfallzeit bezahlen. Die Einzigartigkeit sowie die Skalierbarkeit dieses Ansatzes wurde von den Experten des angesehenen, auf Marktforschung und Unternehmensberatung spezialisierten Unternehmens Arc Advisory Group in seinem ersten Bericht zum Thema Cyberimmunität bestätigt.

Wie Sie sehen, ist es keine alte Box, sondern eine raffinierte, kleine Zauberbox! Abgesehen vom vollen Einsatz in der Chelpipe Group, wird KISG 100 inzwischen auch zusammen mit den Maschinen für Metallbearbeitung des Unternehmens StankoMashKomplex geliefert. Des Weiteren laufen bei Rostec, Gazprom Neft und Duzenden von anderen großen Industrieunternehmen bereits erfolgreiche Pilotprojekte. Das Gerät wurde auf dem größten IT-Event Chinas, auf der Internet World Conference, mit einem besonderen Preis für hervorragende technische Leistung ausgezeichnet. Auf der Industrieausstellung der Hannover Messe 2021 befand sich KISG 100 unter den besten innovativen Lösungen und vor Kurzem wurde es auf den IoT Awards 2021 von der Internet of Things Association preisgekrönt und erzielte im Wettbewerb mit anderen renommierten Unternehmen den ersten Platz.

In der Zukunft werden wir die Auswahl an solchen smarten Boxen erweitern. Der große Bruder von KISG 100 – KISG 1000 – ist bereits in der Beta-Testingphase. Sowohl KISG 100 als auch KISG 1000 sind gleichzeitig Gateway-Wächter und Inspektor: Beide sammeln, überprüfen und verteilen Telemetriedaten und darüber hinaus übertragen sie Management-Befehle an Geräte und bieten Schutz vor Netzwerkangriffen.

Schlussfolgerung: Man sollte keine Angst vor der Digitalisierung haben, man muss nur wissen, wie man digitalen Fortschritt und IT-Sicherheit unter einen Hut bringen kann. Und dabei können wir Ihnen helfen – bei uns finden Sie den passenden Hut für Ihr Unternehmen.