8 Jun 2018

Features, von denen die Sie normalerweise nie etwas hören würden (Vers. 2018): KFP – So werden Sie vor Bankbetrug geschützt

Wenn es um die Auswahl meiner Kleidung geht, spielt für mich lediglich ihre Funktionalität eine Rolle. Dinge wie Aussehen, Designer oder Marke sind für mich nicht von Bedeutung. Das Gleiche gilt auch für Autos: Wenn mich ein Fahrzeug mit dem nötigen Komfort (beispielsweise einer Klimaanlage) sicher und pünktlich von A nach B bringt, dann ist das alles, worauf es ankommt.

Das gleiche Prinzip sollte auch bei der Wahl eines Cybersicherheitsprodukts angewendet werden. Man sollte wirklich ein Auge darauf werfen (obwohl man sagen muss, dass es bei einem Großteil der Bevölkerung nicht der Fall ist), dass man nicht nur auf die äußere Erscheinung achtet und auf ausgeklügelte Marketingstrategien hereinfällt, die in Wirklichkeit keinen Bezug zum tatsächlichen Schutz haben. Denn Tatsache ist, dass diese neuen und glamourösen AV-Produkte der nächsten Generation in Wirklichkeit nur so vor vorgetäuschter künstlicher Intelligenz, angepasster AV-Erkennung und lückenhaftem Schutz sprühen. Um also nicht auf eine raffinierte und ausgeklügelte Marketingstrategie hereinzufallen, müssen Sie dem Gaul selbst ins Maul schauen, um einen Einblick darüber zu bekommen, wie die Dinge tatsächlich funktionieren.

Natürlich hat nicht jeder die Zeit, Geduld und natürlich das nötige Know-how, um sich stundenlang durch die technischen Unterlagen eines Cybersicherheitsprodukts zu arbeiten und zu verstehen, was Sache ist. Aber selbst wenn sich jemand die Arbeit gemacht haben sollte, besteht noch immer die Möglichkeit, dass der Entwickler in all dem technischen Jargon jede Menge Seemannsgarn spinnt.

Bei uns ist es genau umgekehrt: Wir sind stolz auf unsere Technologien, veröffentlichen offen ihre technischen Details (ohne das Seemannsgarn) und sind der Meinung, dass sie für jeden verständlich erklärt sind. Darüber hinaus sind wir das transparenteste Cybersicherheitsunternehmen überhaupt – sogar bis zu dem Punkt, dass wir uns dazu bereit erklären, unseren Quellcode für externe Überprüfungen bereitzustellen.

Um die Verständlich- und Zugänglichkeit einiger unserer Technologien zu verbessern, habe ich vor sieben Jahren damit begonnen, eine Reihe regelmäßiger Posts auf diesem Blog mit dem Tag „Technologie“ zu veröffentlichen, in denen alle Hauptpunkte unserer komplexeren Funktionen in einfach verständlicher Sprache erklärt werden (komplexe Funktionen, von denen man normalerweise nie etwas hört und noch viel weniger liest). Dabei handelt es sich größtenteils um die unsichtbaren Merkmale, die aber die wahren Schrauben und Muttern unseres Cyberschutzes darstellen.

Kommen wir nun aber zum Punkt. Im heutigen Beitrag geht es darum, wie Banken einen Hack auf Ihr Bankkonto erkennen können.

Nehmen wir an, Sie erhalten eine Nachricht von Ihrer Bank, die wie folgt lautet: „Auf Ihrem Konto wurde eine verdächtige Aktivität festgestellt …“. Wahrscheinlich versuchen Sie sich sofort daran zu erinnern, was Sie in den letzten Tagen gemacht haben, wo Sie waren, wo und wie viel Bargeld Sie abgehoben haben, was Sie in Geschäften/Cafés etc. und/oder online gekauft haben, und so weiter.

Bei mir könnte das Ganze so aussehen: (i) hat norwegische Kronen von einem Geldautomaten in Longyearbyen, Svalbard, Norwegen, abgeholt; (ii) hat ein Steak und ein Bier einen Salat und ein Mineralwasser am Flughafen Oslo, Norwegen, gekauft; (iii) hat seiner Frau ein Geschenk am Flughafen Schiphol in Amsterdam, Holland, gekauft – plus ein weiterer Salat und ein weiteres Mineralwasser; (iv) hat irgendwo in der Nähe der Azoren für mobiles Internet gezahlt; (v) hat Geld am Flughafen in Panama abgehoben; und (vi) hat das Abendessen für eine große Party in einem Dorf in der Nähe von Panama City bezahlt. Und das alles an nur einem Tag!

Natürlich könnte diese Transaktionsreihe, die mit einer Kreditkarte getätigt wurde, die in keinem der oben genannten Länder registriert ist, sicherlich verdächtig aussehen. Wer beginnt schon den Tag in der nördlichsten Stadt der Welt, kauft dann einen nicht ganz billigen zollfreien Artikel in einer europäischen Hauptstadt, landet abends in Panama und veranstaltet dort ein Bankett?

Seien wir ehrlich: Banken können ihre Millionen von Kunden nicht 24/7 im Auge behalten. Können Sie sich vorstellen, wie viele Mitarbeiter dafür nötig wären? Undenkbar! Stattdessen verfügt die Bank über ein intelligentes automatisiertes System (wie Kaspersky Fraud Prevention [KFP]), das Betrug automatisch und mit hoher Genauigkeit erkennt. Lassen Sie uns einen genaueren Blick auf KFP werfen und herausfinden, wie Ihr Geld durch unsere Lösung geschützt wird.

Jeder Kunde einer Bank hat ein individuell auf ihn zutreffendes Verhaltensmodell: ein mathematischer Graph, der die Geräte (Computer, Smartphones, Tablets) und Konten des Benutzers, die verwendeten Bankdienstleistungen (z. B. Internet-Banking) sowie Interaktionsregeln enthält. Das Modell wird auf der Grundlage der gesammelten anonymisierten Daten bezüglich der spezifischen Tätigkeit des Kunden im Internet und beim Online-Banking aufgebaut. Entscheidend ist, dass das System nicht an konkreten Transaktionen, Beträgen, Rechnungsdetails, Namen usw. interessiert ist – Bankgeheimnis bleibt Bankgeheimnis. Bedrohungen werden ausschließlich auf der Grundlage von technischen Metadaten und der Analyse anonymisierter Aktionen berechnet.

Ein solcher Ansatz ermöglicht es, viele verschiedene Arten von Cyberbetrug automatisch zu erkennen.

Beispiel 1: Bürger X nutzt eine beliebige Banking-Anwendung auf seinem Heimcomputer. Zur Authentifizierung seiner Identität benutzt er den USB Token, der ihm von seiner Bank gegeben wurde. Da er zum Schutz allerdings eine AV-Lösung der nächsten Generation installiert hat, die auf einem hochmodernen KI-System basiert, schleust sich eines Tages ein Trojaner auf seinem Rechner ein. Dieser Trojaner – assistiert vom Token, der vollkommen im USB-Port vergessen wurde – beginnt plötzlich klammheimlich Geld vom Konto des Opfers zu transferieren. Für das Anit-Betrugs-System passiert das Ganze allerdings nicht ganz so „klammheimlich“; es erkennt das anomale Verhalten in kürzester Zeit, blockiert den Vorgang und informiert die Sicherheitsabteilung der Bank.

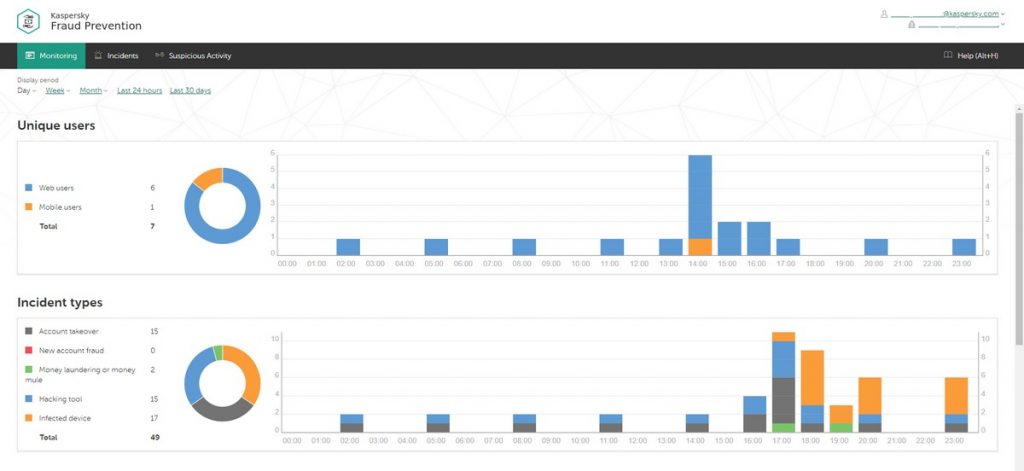

KFP Bedienfeld

KFP Bedienfeld

In der Tat wird jede Aktivität, die außerhalb des Standardmodells des Benutzerverhaltens liegt, als verdächtig gekennzeichnet. Je älter das Modell (also je länger eine Person Kunde bei der Bank ist), desto verdächtiger wird die kleinste Anomalie. Sobald also eine bestimmte Schwelle des Verdachts erreicht oder überschritten wird, informiert das System die Bank, damit diese über die nächsten Schritte entscheiden kann: eine Nachricht an den Kunden, in der darum gebeten wird die Echtheit der Vorgänge zu bestätigen, die Sperrung der Bankkarte, die Kontaktaufnahme mit einem Experten, um den Fall genauer zu betrachten, usw.

Beispiel 2: Bürger Y aus Trumpton hält es für plausibel, Benutzernamen und Passwort für sein Online-Banking auf der Rückseite seines Kalenders zu notieren, der ja sowieso immer irgendwo in der Wohnung herumliegt. Ein Cyber-Betrüger bemächtigt sich auf kuriose Art und Weise der Login-Daten und versucht, auf das Konto von Bürger Y zuzugreifen. Dazu benutzt der Betrüger einen für die Bank unbekannten Rechner, etwa 3000 Kilometer von Trumpton entfernt. Da Bürger Y allerdings nur fünf Minuten zuvor 100 US-Dollar an seine Oma überwiesen hat (natürlich mit der IP-Adresse seines Internetanbieters in Trumpton), entscheidet das System, dass es sich dabei – mit sehr hoher Wahrscheinlichkeit – um einen Betrugsversuch handelt und blockiert den Vorgang.

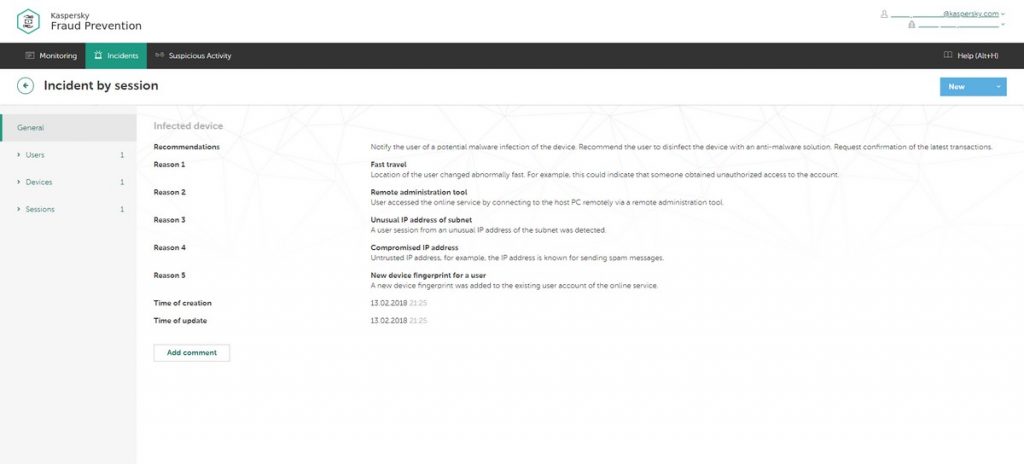

Das Entscheidungssystem zum Schutz vor Bankbetrug

Das Entscheidungssystem zum Schutz vor Bankbetrug

Die Regeln für die Interaktion zwischen Geräten, Benutzerkonten und Bankdiensten beschreiben die Logik des Schutzsystems. Im Allgemeinen können Regeln im Voraus festgelegt werden (erstellt von Experten des Entwicklerunternehmens basierend auf einer Analyse von Betrugsschemas), cloudbasiert sein (indem sie durch automatisierte maschinelle Lerntechnologien in Echtzeit erstellt werden) oder von der Bank in Übereinstimmung mit ihrer Sicherheitspolitik festgelegt werden.

Nun wissen Sie was hinter den Kulissen Ihrer Konto-Sicherheit passiert. Natürlich gibt es noch eine Reihe von Teiltechnologien, die im System verwendet werden; eine Erklärung aller Technologien würde allerdings diesen Beitrag sprengen. Wenn Sie trotzdem noch Fragen haben – lassen Sie es mich gerne in den Kommentaren wissen.

Ja, es ist tatsächlich so, dass das Wissen über Technologien ein gutes Mittel gegen ausgeklügelte Marketingstrategien im Zeitalter des Placebo-Schutzes ist. Darüber hinaus ist es wichtig, die richtigen Cybersicherheitslösungen zu wählen – diejenigen, die wirklich funktionieren und besser funktionieren als der Rest. Finden Sie es nicht befriedigend zu wissen, wie genau Sie vor Kriminellen und Betrügern geschützt werden?

Was stellt ein Kind zuerst mit einem neuen Spielzeug an? Er oder sie möchte schauen, was dahinter steckt und nimmt es auseinander! Neugier ist ganz natürlich. Es ist nie zu spät, zu den Grundlagen zurückzukehren, um klüger und damit stärker zu werden!

Das ist alles für heute!