14 Mrz 2019

Cyber-News von der dunklen Seite: Japanische Regierung legalisiert Hacking, Forscher finden USB-Stick in Robben-Kot und vieles mehr.

Privyet alle zusammen!

Willkommen zu einem weiteren meiner gelegentlichen Cyber-News-bzw. Cyber-Schauer-Bulletins mit interessanten, brandaktuellen und manchmal auch absurden Geschichten aus der Cybersicherheitsbranche …

Staatlich geduldetets Hacking!

Seit einiger Zeit kursieren zahlreiche Behauptungen im Netz, denen zufolge die japanische Regierung plant, ganze 200 Millionen IoT-Geräte ihrer Bürger zu hacken. Ja, Sie haben richtig gelesen; und nein, dies ist kein schlechter Science-Fiction-Spielfilm. Es sieht ganz so aus, als würde die japanische Regierung Ernst machen, um sich auf diese Weise so gut wie möglich auf die Olympischen Spiele in Tokio im Jahr 2020 vorbereiten zu können. Da die Regierung hinter dem Plan steckt, gilt dieser – wie sollte es auch anders sein – natürlich als völlig legitim. Die Gadgets japanischer Bürger sollen also in Zukunft mithilfe einer der beliebtesten Methoden von Cyberkriminellen weltweit gehackt werden: mit Standardpasswörtern und Kennwortverzeichnissen. Wird also ein Gerät mit einem schwachen Passwort ausfindig gemacht, nehmen Bürokraten dieses in eine „Liste unsicherer Gadgets“ auf, die dann an den jeweiligen Internetanbieter übergeben wird. Dieser muss seine Kunden über den Vorfall informieren und sie dazu bewegen, die betroffenen Geräte durch einen Passwortwechsel sicherer zu machen. Im Vorfeld der Olympischen Spiele wird so auf die Probe gestellt, ob IoT-Geräte im Land ausreichend geschützt sind, um zu verhindern, dass sie bei Angriffen auf die Infrastruktur der Olympischen Spiele eingesetzt werden können. Die für diesen „Test“ praktizierten Methoden können selbstverständlich infrage gestellt werden, aber die Tatsache, dass die Behörden im Vorfeld etwas Konkretes für die Sicherheit des Landes tun, ist sicherlich eine gute Sache. Denn wir sollten nicht vergessen, dass die Olympischen Spiele bereits schon einmal von Cyberkriminellen ins Visier genommen wurden.

Hoopla!

Ein 18-jähriger Hacker namens Linus Henze hat ein Video veröffentlicht, in dem er auf eine alarmierende Schwachstelle in MacOS aufmerksam macht – genauer gesagt, auf eine Sicherheitslücke im Schlüsselbund-System, das die Passwörter eines Benutzers speichert und sichert. Der Teenager nutzte einen Zero-Day-Exploit zur Entwicklung einer eigenen App, mit der der gesamte Inhalt des Schlüsselbundes gescannt werden kann.

Interessanterweise möchte Linus Henze weder seine Forschungsergebnisse noch die eigene App mit dem Technologieriesen teilen, da Apple noch immer kein Bug-Bounty-Programm ausführt. Das Unternehmen hat also zwei Möglichkeiten: Entweder es verhandelt mit dem Experten (was für Apple ein beispielloser Schritt wäre), oder es zieht in Erwägung, das Problem selbst zu beheben.

In der Zwischenzeit müssen Sie, liebe Leser, keine Angst um die Sicherheit Ihrer Passwörter haben, da es absolut sichere, plattformübergreifende Passwortmanager gibt; und selbstverständlich auch Software-Unternehmen, die Bug-Bounty-Programme ausführen.

Selbst die 2FA ist vor Hackern nicht sicher

Bankkonten werden zunehmend erfolgreicher von Cyber-Dieben geplündert, wie auch der jüngste Vorfall auf Kundenkonten der britischen Metro Bank zeigt. Bei der für die Raubüberfälle verwendeten Methode wurden Textnachrichten, die zur Zwei-Faktor-Authentifizierung an die Smartphones der Kontoinhaber übermittelt wurden, abgefangen. An sich ist die 2FA zweifellos eine gute Sache, da sie Nutzern eine zusätzliche Sicherheitsebene bietet. SMS hingegen sind bei Weitem nicht die sicherste Art der Datenübertragung. So können beispielsweise Schwachstellen im SS7-Protokoll ausgenutzt werden, das von Telekommunikationsbetreibern auf der ganzen Welt verwendet wird, um die Weiterleitung von Texten und Anrufen zu koordinieren. Wenn Cyberkriminelle Zugriff auf das Mobilfunknetz eines Anbieters erlangen, können sie Nachrichten und Anrufe umleiten, ohne dass der Benutzer davon Wind bekommt. Natürlich müssen sie abgesehen vom 2FA-Code auch die Online-Banking-Anmeldedaten des Opfers kennen, aber das geht bei weitem nicht über die Fähigkeiten moderner Cyberkrimineller hinaus, die mit ausgeklügelten Techniken zur Tastatur-Spionage, Phishing-Taktiken oder Banking-Trojanern so gut wie jede Hürde meistern.

Wenn sich die Betrüger erst einmal bei einem beliebigen Banking-Account angemeldet haben, beantragen sie eine Geldüberweisung, fangen die Textnachricht mit dem Einmalcode der Bank ab und geben diesen dann ganz einfach zur Bestätigung ein; die Bank überweist das Geld dann ohne weitere Fragen, da sowohl das Passwort als auch der Code korrekt eingegeben wurden.

Was können Sie tun, um ein solches Szenario zu vermeiden? Hier ein paar hilfreiche Tipps:

- Teilen Sie Ihre Anmeldedaten mit niemandem – nicht einmal mit einem Bankangestellten.

- Schützen Sie Ihre Geräte mit einer zuverlässigen Antivirus-App vor Malware. Ich wüsste da eine hervorragende Lösung … aber nein, die Entscheidung überlasse ich ganz allein Ihnen.

Cyber-Spionage ausländischer Diplomaten im Iran – aber wer ist schuld?

Unsere Forscher haben kürzlich mehrere Versuche, ausländische diplomatische Vertretungen mit einer ziemlich primitiven Cyber-Spionage-Malware zu infizieren, entdeckt. Die Backdoor wird ganz offensichtlich mit der unter dem Namen „Chafer“ bekannten Hackergruppe in Verbindung gebracht. Die Gruppe „spricht“ Farsi und soll in der Vergangenheit für die Cyberüberwachung von Personen im Nahen Osten verantwortlich gewesen sein. Dieses Mal nutzten die Cyberkriminellen eine verbesserte Version der Remexi-Backdoor, die zur Fernsteuerung von Computern (als Administrator) entwickelt wurde.

Die Remexi-Software wurde erstmals 2015 entdeckt, als sie zur illegalen Überwachung von Einzelpersonen und Organisationen in der gesamten Region eingesetzt wurde. Die Windows-Targeting-Überwachungssoftware kann Tastatureingaben, Screenshots und browserbezogene Daten wie Cookies und Verlaufsdaten filtern.

In der Region wird häufig „hauseigene“ Malware verwendet – oftmals in Kombination mit öffentlichen Dienstprogrammen. Aber wer ist für die Angriffe verantwortlich? Die Verantwortlichen ausfindig zu machen wird durch die Tatsache der „hauseigenen“ Malware zusätzlich erschwert; es könnte buchstäblich jeder hinter dem Angriff stecken: Iraner oder Nicht-Iraner, die eine Operation unter falscher Flagge durchführen. Leider sind Operationen unter falscher Flagge weiterhin auf dem Vormarsch.

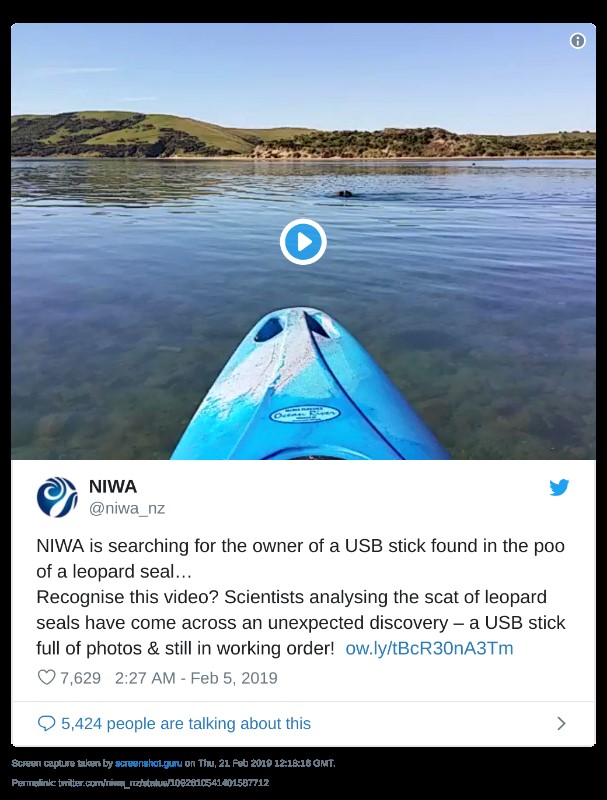

„Eine Seerobbe hat meinen USB-Stick gefressen“

An einem neuseeländischen Strand machte ein Tierarzt vor Kurzem einen Seeleopard ausfindig, dem es ganz offensichtlich gar nicht gut ging. Gegebene Umstände ermöglichten es dem besorgten Tierarzt, der armen Robbe eine Stuhlprobe zu entnehmen, die er zur Analyse einreichte. Anstatt des erwarteten Parasiten- oder Virenbefalls konnte er jedoch lediglich einen USB-Stick finden. Nach (hoffentlich) umfassender Desinfektion schloss der Tierarzt den USB-Stick an seinem Computer an (machen Sie das bitte nicht Zuhause nach), und raten Sie mal, was er darauf fand? Unzählige Fotos der wunderschönen Landschaft Neuseelands! Nun suchen Tierarzt & Co. den Besitzer des USB-Sticks – mit diesem Video hier. Kommen Ihnen die Bilder eventuell bekannt vor?