16 Sep 2020

Cybersicherheit: eine neue Qualitätsdimension für Fahrzeuge

Viele scheinen zu glauben, dass das Auto des 21. Jahrhunderts rein mechanisch funktioniert. Sicher, die Elektronik verlieht dem Auto dieses und jenes Extra, aber dennoch ist es am Ende des Tages ein Geschöpf des Maschinenbaus: Fahrgestell, Motor, Räder, Lenkrad, Pedale usw. Die Auto-Elektronik, die heute sogar Computer umfasst, hilft lediglich der ganzen Maschinerie aus. Sie muss es tun, schließlich sind Armaturenbretter heutzutage ein Meer von digitalen Anzeigen, auf denen kaum noch analoge Zifferblätter zu sehen sind.

Der zweitrangigen Stellung der Elektronik muss ich jedoch widersprechen!

Ein Auto ist heute im Grunde ein spezialisierter Computer, quasi ein „Cyberhirn“, das die Mechanik und Elektrik steuert, die wir traditionell mit dem Wort „Auto“ assoziieren. Dazu gehören: der Motor, die Bremsen, die Blinker, die Scheibenwischer, die Klimaanlage und eigentlich alles andere.

Zur Veranschaulichung ein Beispiel aus der Vergangenheit: Die Handbremse war zu 100% mechanisch, da man sie mit der Hand anziehen musste. Dabei machte sie ein knirschendes Geräusch. Heute drückt man einfach leise auf einen Knopf. 0% mechanisch, 100% computergesteuert. Und so ist es mit fast allem.

Nun denken wohl die meisten, dass ein 100% computergesteuertes Auto ein selbstfahrendes Fahrzeug ist. Aber wenn ein Mensch hinter dem Lenkrad eines neuen Wagens sitzt, dann ist es der Mensch, der das Fahrzeug manuell und mechanisch fährt (und nicht ein Computer). Macht Sinn, aber auch hier muss ich Sie enttäuschen: dem ist nämlich nicht so!

Bei den meisten modernen Fahrzeugen besteht der einzige Unterschied zwischen denen, die selbst fahren, und denen, die von einem Menschen gefahren werden, darin, dass im letzteren Fall der Mensch die Bordcomputer steuert. Beim autonomen Auto werden Computer und Elektronik im ganzen Wagen von einem anderen, zentralen, sehr intelligenten Hauptrechner gesteuert, der von Firmen wie Google, Yandex, Baidu und Cognitive Technologies entwickelt wurde. Nachdem dem Computer ein Fahrtziel vorgegeben wurde, bearbeitet der Rechner dank mega-kluger Algorithmen ideale Fahrtroute, Umgebung, Geschwindigkeit usw. im Nanosekunden-Takt.

Eine kurze Einführung in die Geschichte der Digitalisierung der Fahrzeuge

Wann erfolgte der Wandel vom mechanischen zum digitalen Auto?

Einige Experten auf diesem Gebiet gehen davon aus, dass die Computerisierung der Autoindustrie im Jahr 1955 begann, als Chrysler ein Transistorradio als Sonderausstattung für eines seiner Modelle anbot. Diejenigen, die das Radio nicht einbeziehen, datieren den Beginn der Computerisierung des Autos unterschiedlich. Hauptsächlich werden jedoch folgende Meilensteine herangezogen: die Einführung der elektronischen Zündung durch Pontiac im Jahr 1963, die Erfindung des ABS durch Chrysler 1971 oder der elektronischen Motorsteuerung durch GM im Jahr 1979.

Unabhängig davon, wann sie begann, brachte Sie mit Sicherheit einen Stein zum Rollen: erst viel mehr Elektronik, dann wurde alles digitaler und letztendlich verschwamm die Grenze zwischen beiden. Ich persönlich erachte Februar 1986 als die Geburtsstunde der digitalen Revolution in der Automobiltechnik, als die Firma Robert Bosch GmbH auf dem Kongress der Society of Automotive Engineers der Welt ihr digitales Netzwerkprotokoll für die Kommunikation zwischen den elektronischen Fahrzeugkomponenten, dem sogenannten CAN (Controller Area Network), vorstellte. Und man muss die Jungs von Bosch loben: Auch heute noch ist dieses Protokoll absolut relevant und in praktisch jedem Fahrzeug auf der ganzen Welt im Einsatz!

Nerd-Exkurs: Die Automobil-Digitalisierung nach der Einführung von CAN

Die Jungs von Bosch gaben uns verschiedene Arten von CAN-Bussen (Low-Speed, High-Speed, FD-CAN), während es heute FlexRay (Übertragung), LIN (Low-Speed-Bus), optisches MOST (Multimedia) und schließlich On-Board-Ethernet (heute bis zu 100 MBit/s, in der Zukunft dürfen wir mit bis zu 1 GBit/s rechnen) gibt. Bei der Entwicklung von Fahrzeugen werden heutzutage verschiedene Kommunikationsprotokolle eingesetzt. Dank Drive-by-Wire ( Übertragung der Fahrzeugsteuerung durch elektrische Systeme statt mechanischer Verbindungen) besitzen wir heute elektronische Gaspedale, elektronische Bremspedale (die seit 1998 von Toyota, Ford und GM in ihren Hybrid- und Elektromobilen verwendet werden), elektronische Handbremsen, elektronische Getriebe und sogar eine digitale Lenkung (erstmals 2014 von Infiniti im Q50 eingesetzt).

Im Jahr 2000 führte Honda (mit dem S2000) eine elektrische Servolenkung ein, die unter bestimmten Bedingungen das Rad selbst drehen kann. Etwa zur gleichen Zeit erschienen schlüssellose Zündsysteme, welche die Steuerung des Motors ohne Fahrer ermöglichten. Seit 2010 sind einige Anzeigen im Armaturenbrett vollständig digital und können fast alles anzeigen. Seit 2015 ist die Elektronik der Karosserie (Türen, Fenster, Schlösser usw.) in praktisch allen Neuwagen an den Zentralcomputer angeschlossen, der selbst Entscheidungen für sie treffen kann. Außerdem sind alle Informationen über die Umwelt rund um das Auto, die über Kameras, Assistenten, Radare, Mikrofone usw. aufgenommen werden, für den internen Bus zugänglich, d. h, in der Cloud.

Ich möchte den kleinen Exkurs mit einem Dokument abschließen, das 2019 von der UNO verabschiedet wurde. In dem Dokument wurden Normen für die vollständige Digitalisierung der Bremsen eingeführt. Zuvor musste die elektronische Steuerung der Bremspedale durch ein physisches Kabel dupliziert werden. Jetzt nicht mehr…

Die Konnektivität oder der Tod

Welche Betriebssysteme verwenden heutige Fahrzeuge? Überraschen sollte es keinen: Windows, Linux, Android und QNX, das zusammen mit Linux das beliebteste ist (aber, wie Analysten betonen, holt Android sie schnell ein). Übrigens, wie jede Software müssen auch Auto-Betriebssysteme gelegentlich aktualisiert werden. Manche Updates können aber einige Dutzend Gigabyte groß sein. Autsch!

Ich möchte noch kurz etwas erwähnen:

Also, wenn ein modernes Auto ein Computer ist und dieser regelmäßig aktualisiert wird, muss das doch bedeuten, dass es mit dem Internet verbunden ist, oder? Stimmt. Und heutzutage ist es für alle Neuzulassungen vorgeschrieben. Seit 2017 ist es in Russland (in Europa seit 2018) für alle Neuzulassungen Pflicht. Dadurch nähert sich der weltweite Anteil der „vernetzten Autos“, die mit der Cloud des Herstellers verbunden sind, rapide die 100%-Marke. Es gibt einige wenige Länder, in denen es Beschränkungen für solche Autos gibt, aber das scheint nur aufgrund veralteter Gesetze zu sein, die zwangsläufig irgendwann revidiert werden.

Übrigens erschien das erste vernetzte Fahrzeug bereits 1996 als Ergebnis der Zusammenarbeit zwischen General Motors und Motorola: das Telematiksystem OnStar. Dieses kann sich im Falle eines Unfalls automatisch mit dem Notruf verbinden. Ja… so ähnlich wie in Stirb langsam 4.

Die Fahrzeug-Ferndiagnose kam 2001 auf den Markt und bis 2003 hatten die vernetzten Autos gelernt, wie man dem Hersteller Berichte über den Zustand des Autos übermittelt. Telematische Datenblöcke kamen 2007 hinzu.

Im Jahr 2014 war Audi das erste Unternehmen, das die Möglichkeit anbot, 4G-LTE-W-Lan-Hotspots in ein Fahrzeug einzubauen. 2015 bot GM nicht nur diese Option an, sondern begann damit, alle neue Modelle mit Hotspots auszustatten und erhielt mehr als eine Milliarde Datenberichte von Fahrzeugbesitzern! Heute haben die Hersteller sogar damit begonnen, die Telemetrie zu monetarisieren – mit BMW an der Spitze und Vorreiter bei der Konvergenz von Smartphone- und Automobiltechnologie.

Jetzt eine kleine Frage: Um was handelt es sich bei dem folgenden Screenshot? ->

Das, liebe Leser, ist Ihr Auto. So sieht es zumindest für den Hersteller aus (in Echtzeit, rund um die Uhr, für Leute, die beim Hersteller arbeiten und sich vielleicht auf der anderen Seite der Welt befinden). Es handelt sich um Software, die alle Steuergeräte, die Netzwerktopologie, Routing-Regeln, Loader, und Updates (kurz gesagt: alle Daten des Wagens) einsehen und modifizeren kann. In solcher Software befinden sich jedoch genügend Bugs und Schwachstellen, die einen erschaudern lassen können und man sich vor Gräuel wünscht, wieder zurück in die 80er Jahre zu kehren, als ein Auto noch ein Auto war und kein Computer. Es ist nicht nur meine Panikmache, denn die Bedrohungen sind real, liebe Leser!

Das, liebe Leser, ist Ihr Auto. So sieht es zumindest für den Hersteller aus (in Echtzeit, die ganze Zeit, für Leute, die beim Hersteller arbeiten, vielleicht auf der anderen Seite der Welt). Software, die alle Steuergeräte, die Netzwerktopologie, Routing-Regeln, Loader, Updates sehen und daran herumbasteln kann. Alle Daten des Wagens. Aber hier befinden sich genügend Bugs und Schwachstellen, die einen erschaudern lassen können und man sich vor Gräuel wünscht, wieder zurück in die 80er Jahre zu kehren, als ein Auto noch ein Auto war und kein Computer ). Und es ist nicht nur meine Panikmache. Die Bedrohungen sind echt.

Das Licht am Ende des Tunnels

Nach dem Fortschritt der letzten 20 Jahre fühlt es sich an, als stünde der Autoindustrie eine Revolution bevor! Eine strahlende Zukunft ultra-verbundener, computergesteuerter Autos ist ein schöner Traum, aber man sollte nicht die harte Realität vergessen, die sich sowohl gesetzlich als auch technisch in den Weg stellt. Lassen Sie kurz auf die technischen Hürden eingehen.

Das neue Automobil-Paradigma kann einfach nicht auf die allerneueste Autoelektronik-Architektur übertragen werden. Warum? Weil sich unter der Motorhaube eines neuen Autos heutzutage rund 150 elektronische Einheiten befinden, die von verschiedenen Herstellern zu unterschiedlichen Zeiten und nach unterschiedlichen Standards entwickelt wurden. Das alles, ohne die gesamte Cyber-Bedrohungslandschaft dieses neuen Auto-Paradigmas zu berücksichtigen!

Zumindest scheinen die Autohersteller zu verstehen, dass es einfach nicht in Frage kommt, eine utopische Car2X-Zukunft auf dem Schlamassel Durcheinander der unterschiedlichsten Elektronik eines modernen Autos aufzubauen (und es gibt viele Beispiele, die dies demonstrieren, und viele weitere, die es nie in die Presse geschafft haben). Für den Augenblick befindet sich die Automobilindustrie in einer Sackgasse.

Sackgassen wie diese sind üblich, vielleicht erinnern sich Sie noch an den langen Dualismus der beiden parallel existierenden Architekturen von Windows (9x und NT). Dennoch sehe ich zwei mögliche Szenarien, wenn man die in diesem Fall gewonnenen Erfahrungen kanalisiert, um der Sackgasse zu entfliehen, in der sich die Automobilindustrie jetzt befindet.

Erstes Szenario: Billig, fröhlich, schnell und falsch. Die Automobilhersteller würden es bei dem Durcheinander belassen. Das neue Paradigma kann einfach nicht auf die derzeitige Elektronik-Architektur eins Kraftfahrzeugs angewendet werden. Würde man dies tun, hätte man eine digitale Suppe aus über 150 Zutaten. Es würde auch das zweite Szenario verzögern, aber nicht, bevor es zunächst Leben bedroht (das sind fahrende Autos, keine stillstehenden PCs in der Ecke Ihres Zimmers), sowie einige ernsthafte Rufschädigungen und finanzielle Verluste mit sich bringt. Die Konsequenz: die Verbraucher wenden sich gegen die Wende.

Das zweite Szenario: Nicht billig, nicht schnell, aber richtig. Die Automobilhersteller entscheiden sich für den Bau/die Nutzung einer grundlegend neuen Architektur, die auf folgenden drei Hauptprinzipien basiert:

- Trennung von Hardware und Software (Flexibilität)

- Konsolidierung der elektronischen Funktionen (Handhabbarkeit)

- „Secure by design“ (Sicherheit)

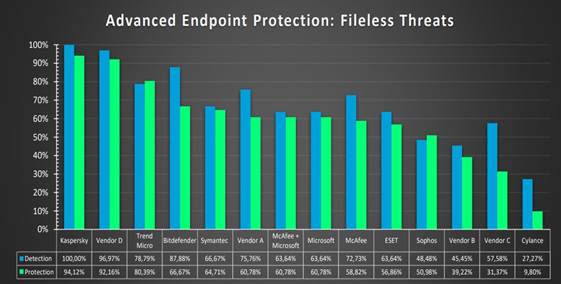

Die Automobilindustrie verfügt über viel Erfahrung und Know-how bezüglich der ersten beiden Prinzipien. Bezüglich des dritten Aspekts benötigen sie Lösungen von Experten mit hochspezialisiertem Wissen über die Cyber-Bedrohungslandschaft. Die Smartcars der Zukunft werden gehackt werden, wie wir es schon heute bei Computern und Netzwerken sehen. Und wer kennt diese Szenarien in- und auswendig? Sie Kennen die Antwort! Und nun also zum dritten und letzten Teil dieses etwas langen Blogposts: Was wir zu bieten haben.

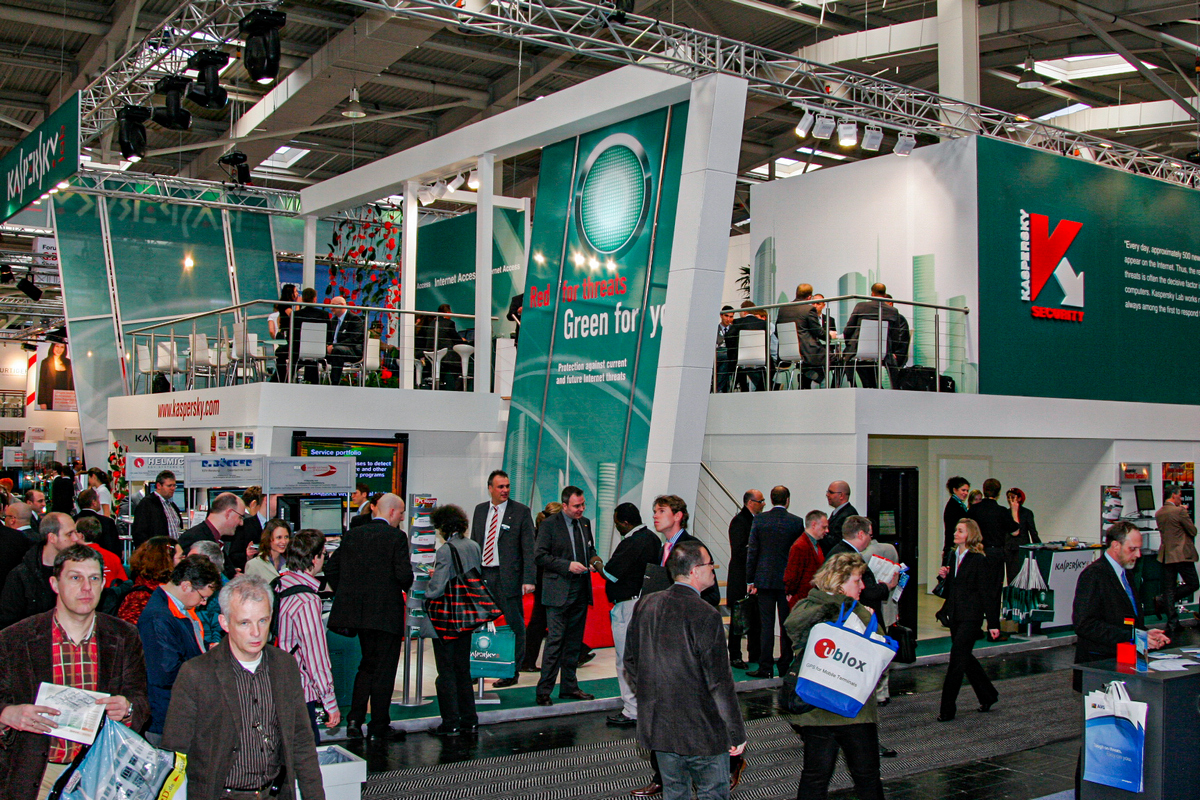

Seit 2016 haben wir eine eigene Abteilung für Cybersecurity im Transportwesen. Im Jahr 2017 brachten wir den ersten Prototyp unserer Secure Communication Unit (SCU) auf den Markt, die, wie der Name andeutet, die Kommunikation zwischen den digitalen Komponenten eines Autos und den Infrastrukturkomponenten außerhalb des Autos sichert. Und schon heute verfügen wir über eine auf unserem eigenen sicheren Betriebssystem basierende Plattform für die Entwicklung elektronischer Automobilkomponenten.

Und im Juni dieses doch recht ungewöhnlichen Jahres fand ein weiteres damit zusammenhängendes Ereignis statt, über das ich Ihnen berichten möchte. Zusammen mit AVL Software and Functions GmbH haben wir die Entwicklung eines ebenfalls auf KasperskyOS basierenden Fahrerassistenzsystems (Advanced Driver Assistance System, ADAS) angekündigt, das den Fahrer unterstützt und das Unfallrisiko noch weiter senkt.

Die Einheit verfügt über zwei hochleistungsfähige System-on-a-Chip-Prozessor-Sicherheitssteuerungen und bietet umfangreiche Konnektivitätsmöglichkeiten einschließlich Verbindungen zu Kameras, Lidars und anderen verwandten Komponenten. Es unterstützt den neuen Standard AUTOSAR Adaptive Platform. Eine solche Konfiguration bietet zum einen „Secure-by-Design“ (mehr dazu finden Sie hier), zum anderen eröffnet sie eine ganze Reihe von Möglichkeiten für den Einbau, die Anpassung und die Aktualisierung von Fahrzeugfunktionen – ähnlich wie ein App-Store für ein Smartphone.

Aber hier ist das Entscheidende: Selbst wenn eine Schwachstelle in einer der Komponenten des Autos entdeckt wird, können Hacker keine gefährlichen Befehle ausführen oder sich Zugang zu anderen Komponenten verschaffen. Alle Prozesse sind vollständig isoliert, und ihr Verhalten wird durch ein Sicherheits-Subsystem mit angepassten Regeln gefiltert.

Schlusswort

Drücken Sie uns die Daumen: Mit unseren technischen Lösungen für die Automobilautomation sind wir einem echten Gewinner auf der Spur. Es ist ein heiß umkämpfter Markt, aber wir haben keine Konkurrenz, wenn es um den (entscheidenden) Nischenbereich der Cybersicherheit geht.

Und da wir Mitglieder von GENIVI und AUTOSAR sind und mit Foren (z.B. UNECE WP.29) und Branchenveranstaltungen auf dem Laufenden bleiben, sehen wir verschiedene Versuche neuer Architekturen anderer Herstellern, einschließlich Linux-basierter (nicht, dass Sie mich jemals in ein Auto mit Linux-basierter Architektur einsteigen sehen würden!). Aber nicht einer von ihnen bietet den breiten Horizont an Möglichkeiten und die erprobte Formel „Secure-by-Design“ – bei der Korrekturen und Fehlerbehebungen später einfach nie nötig sind.

Unsere Formel umfasst: (i) eine neu geschriebene Mikronanokernel-Architektur mit einem kompakten Code; (ii) granulare Komponenten-Kommunikationsregeln; (iii) vollständige Isolierung der Prozesse; (iv) Operationen, die in einem geschützten Adressraum ausgeführt werden; (v) Standardverweigerung; (vi) optionaler offener Quellcode für Kunden; (vii) Beispiele erfolgreicher Implementierung usw. Besonderheiten wie diese zeichnen unserer Betriebssystem aus und gerade diese Besonderheiten ziehen Automobilhersteller an, die die Dinge richtig machen wollen: zuverlässig und langlebig.

Aber das ist nicht alles, was die Hersteller anzieht.

Neben unserer nativen Sicherheit im Fahrzeug verfügen wir über ein atemberaubendes Portfolio an Infrastrukturlösungen und Dienstleistungen. Der Schutz des Autos der Zukunft ist nur ein Teil des Puzzles: Schutz von Backend-Daten, einschließlich Endpoint-Knotenpunkten, Cloud-Audits (um zu prüfen, ob Datenpannen möglich sind usw.), Entwicklung sicherer mobiler Anwendungen, Schutz vor Online-Betrug, Supply-Chain-Kontrollen, Penetrationstests für die Infrastruktur und vieles mehr. Denn wer will schon mit einem ganzen „Zoo“ verschiedener Anbieter zusammenarbeiten, um all diese Dinge getrennt voneinander zu erledigen?

Zum Schluss noch ein paar prägnante Zitate aus dem McKinsey-Bericht über die Cybersicherheit vernetzter Autos – meiner Meinung nach das genaueste und zukunftssicherste Analysematerial auf dem Markt:

„Automobilhersteller müssen Eigentum und Verantwortung für [die Cybersicherheit] entlang der Hauptaktivitäten der Wertschöpfungskette (auch unter ihren zahlreichen Zulieferern) übertragen und eine Sicherheitskultur einführen“.

„Automobilhersteller müssen die Cybersicherheit über den gesamten Produktlebenszyklus hinweg und nicht nur bis zum Verkauf des Autos an einen Kunden berücksichtigen, da jederzeit neue technische Schwachstellen auftreten können.

„Automobilhersteller müssen die Cybersicherheit jetzt als integralen Bestandteil ihrer Kerngeschäftsfunktionen und Entwicklungsbemühungen betrachten.

In anderen Worten: Die Cybersicherheit wird eine neue Dimension der Qualität innerhalb der Automobilbranche werden.